Windows /Vista/XP/等系統中的遠程終端服務是一項功能非常強大的服務同時也成了入侵者長駐主機的通道入侵者可以利用一些手段得到管理員賬號和密碼並入侵主機下面我們來看看如何通過修改默認端口防范黑客入侵

遠程終端服務基於端口入侵者一般先掃描主機開放端口一旦發現其開放了端口就會進行下一步的入侵所以我們只需要修改該務默認端口就可以避開大多數入侵者的耳目

步驟打開開始→運行輸入regedit打開注冊表進入以下路徑

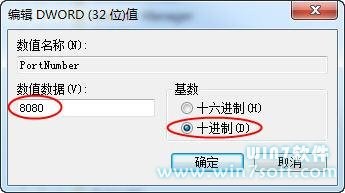

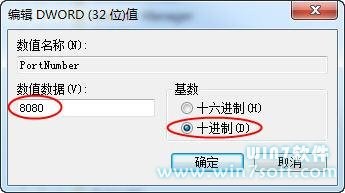

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]看見PortNamber值了嗎?其默認值是修改成所希望的端口即可例如注意使用十進制見下圖

再打開[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDPTcp]將PortNumber的值(默認是)修改成端口注意使用十進制

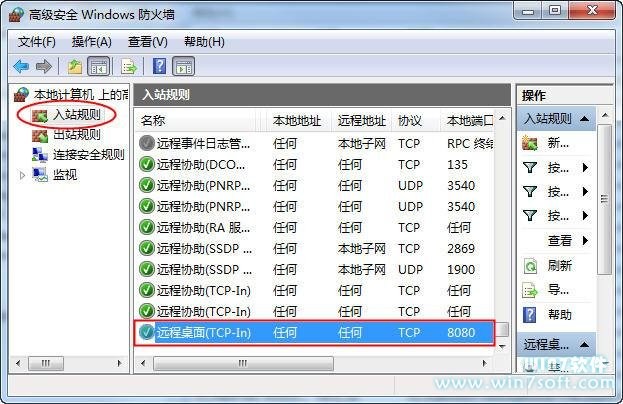

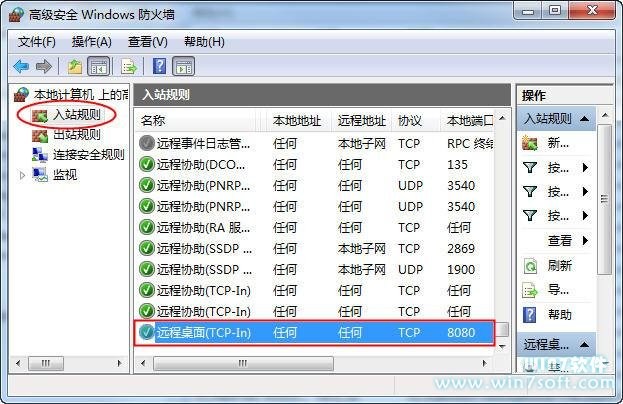

網上很多教程到此就結束了的確如果是XP或系統這樣客戶端就可以通過端口進行遠程桌面連接但是在Vista和Win 下光修改以上兩處的端口為客戶端是無法進行遠程桌面連接的究其原因原來Vista和Win 加強了自帶防火牆的功能下面是一張已經將遠程桌面的本地端口修改為後的截圖原本默認本地端口為

從入站規則裡的防火牆策略裡如果不手動修改防火牆策略的端口為是不能發現有任何一條防火牆策略的本地端口為的也就是說在入站規則裡如果不開啟對端口的放行防火牆會默認拒絕外界訪問端口這也是客戶端不能成功進行遠程桌面連接的原因

入站規則裡的遠程桌面策略默認是不能修改的所以只有通過修改注冊表的方式來修改防火牆策略

注冊表內容如下

Windows Registry Editor Version

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]

PortNumber=dword:aa

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDPTcp]

PortNumber=dword:aa

Windows Registry Editor Version

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\SharedAccess\Defaults\FirewallPolicy\FirewallRules]

RemoteDesktopInTCP=v|Action=Allow|Active=FALSE|Dir=In|Protocol=|LPort=|App=System|Name=@FirewallAPIdll|Desc=@FirewallAPIdll|EmbedCtxt=@FirewallAPIdll|

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\SharedAccess\Parameters\FirewallPolicy\FirewallRules]

RemoteDesktopInTCP=v|Action=Allow|Active=FALSE|Dir=In|Protocol=|Profile=Public|LPort=|App=System|Name=@FirewallAPIdll|Desc=@FirewallAPIdll|EmbedCtxt=@FirewallAPIdll|

{FBAEABDABDCBBFD}=v|Action=Allow|Active=TRUE|Dir=In|Protocol=|Profile=Domain|Profile=Private|LPort=|App=System|Name=@FirewallAPIdll|Desc=@FirewallAPIdll|EmbedCtxt=@FirewallAPIdll|

From:http://tw.wingwit.com/Article/os/xtgl/201311/9377.html