自從Windows server主要是靠組策略機制來管理的安全Windows網絡幾年來我倒覺得有組策略需要擴展因為有很多方面根本無法用組策略來控制所幸的是微軟也承認組策略的相關缺陷並已在Windows徹底修改組策略在這一系列文章我將討論一些新的組策略如果你曾經使用過組策略在過去你知道有很多組策略設置集成在操作系統仲很難對組策略進行擴展對於組策略的數字我很難給你一個確切的答案因為一些補丁更新包都帶來一些組策略的變化我可以告訴你 Windows server service pack 中提供了約組策略設置這一數字已增至組策略在Windows vista和Windows server 既然如此我根本沒有時間談每一組策略的設置來提供給你們相反我將嘗試談論更為重要的組策略設置

病毒防護

近年來安全威脅很多其中最多的一直是電子郵件病毒大多數反病毒產品的設計與微軟outlook集合 其想法是該軟件能夠在電子郵件附件被打開的時候被掃描即便如此windows一直缺乏一個統一的機制來確保殺毒軟件的安裝和正常工作幸好 vista和現在已經包含組策略設定可以允許你在組策略級別加入你們組織/公司的防毒策略

雖然我要向各位展示的是具體到windows vista和windows server 組策略設置 然後可以使它運行windows xp service pack 你可以找到相關的防毒組策略相關設置在組策略:User Configuration\Administrative Templates\Windows Components\Attachment Manager

當用戶打開附件通知殺毒軟件

這個組策略的設置是當電子郵件附件的打開時來通知你的殺毒軟件時殺毒軟件掃描電子郵件附件來查病毒 雖然這個組策略看起來很簡單 雖然只有兩個變量在你使用前必須了解 首先如果你的殺毒軟件是可以自動掃描電子郵件附件在設置這個組策略是多余的

還有其他就是如果你設置啦這個組策略但是你的殺毒軟件因為某個原因不能掃描插件那Windows就會阻止附件被打開

不要在文件附件中保留區域信息

在IE一個主要的安全概念就是區域IE允許管理員把分類域名放到各個區域其建立在管理員信任多少站點在windows和vista中區域的狀態也可以作用在郵件上當一份郵件包含附件windows在ie的區域查找並比較發件人的域這可以使用域信息來確定附件是否值得信賴

然而這個特別的組策略設置看起來有點誤導如果你啟用設置區域信息會被忽略如果你要確保windows利用區域信息來保護電子郵件附件你必須禁用此策略的制定

一個關系到安全的方面你應該知道發件人的區域是作為文件屬性存儲的這就意味著必須存儲在NTFS格式的分區空間上如果存儲在FAT格式的分區上區域信息不會保留而且Windows不會報告失敗

隱藏機制來去除區域信息

正常情況下相當容易為用戶從文件移除帶相關屬性他們只要這樣做只是要點擊打開按鈕找到該文件的屬性表如果你想阻止用戶剝離資料檔案啟用這個設置這樣做將隱藏機制任何一個用戶不可能消除區信息從一個文件

文件附件的默認風險級別

這個組策略的設置允許你給郵件附件一個默認設置高中或低風險級別我會在以後談論關於風險界別

高風險文件類型的清單

顯然有些類型的文件更有可能更容易攜帶惡意代碼例如exe文件或pif文件比 pdf文件要惡意多拉正因為如此windows可以讓你對各種文件

類型設置高中或低風險

windows提供獨立的組策略來設置低中等和高風險的文件類型 之所以微軟選擇這麼做是因為它允許更嚴格的安全設置優先考慮 在低級別的安全設置在發生沖突 假設舉例說某一文件類型是在高風險和中等風險中 在這種情況下高風險的策略將高於中期策略風險 和文件類型將被視為高風險的文件類型被視為高風險的將主宰其他設置

那麼如何區分一個文件類型屬於高風險如果一個用戶想打開一個文件windows窗口看起來不僅在文件類型判斷而且也會在文件的來源是否來自禁止的區域來認定高風險windows禁止用戶打開文件如果文件來自互聯網在用戶打開文件前windows會提示用戶預防風險

低風險文件類型的清單

確定文件類型是否屬於低風險類型和高風險有點類似但是有一點區別首先不同的是微軟已經默認把某些類型的文件作為高風險的 如果設定其中的文件類型作為低風險 那麼您會凌駕於windows的內置設置 檔案將被視為低風險 當然如果你已經手工增加了一個文件型向高風險名單然後把它添加到低風險名單 該文件將被視為高風險因為高風險名單優於低風險清單 如果你是好奇允許用戶開低風險檔案不管屬於哪個區域

中度風險文件類型的清單

確定文件類型是否屬於中度風險類型和高 低風險有點類似唯一區別如果文件來自被禁止的區域或是internetwindows只是在用戶打開文件前顯示一個警告信息

在這一系列文章的第一部分我解釋過windows vista和windows server 比windows server 和windows xp多提供了數百個組策略設置在這篇文章我想繼續討論談起組策略設置是用來控制用戶賬戶和硬件設備

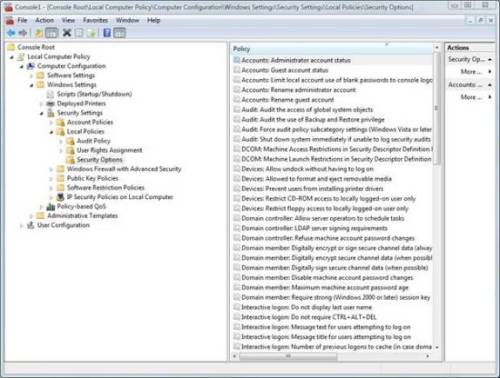

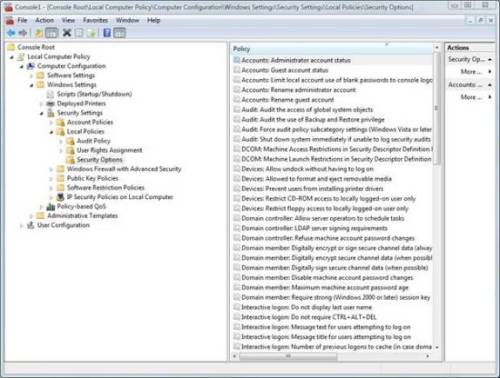

我將要討論的組策略設置都是位於計算機配置/Window設置/安全設置/本地策略/安全選項正如你看到的圖安全選項有太多的組策略設置我來討論因此我將只討論到最有用的或最有趣的策略的設置

管理員帳戶狀態

在以往windows操作系統中的一個主要的安全弱點工作站一直存在著一個本地管理員帳戶上而windows vista確實也存在本地管理員帳戶帳戶:管理員帳戶狀態設置可用於禁用管理員用戶默認情況下管理員帳戶被激活但禁用它也十分簡單在你禁用它之前關於禁用的後果你要有所了解如果你禁用管理員帳號你將不能再次啟用他除非本地管理員帳戶的密碼符合最小密碼長度和復雜性要求除非你再有一個管理員賬戶來重新設置它的密碼

如果你發現自己被一台機器鎖定並沒有其他管理員帳戶可以重置密碼那也沒關系安全模式下本地管理員帳戶是總是啟用的因此你可以啟動機器到安全模式用本地管理員登陸然後重新設置密碼這時你應該可以重新啟用本地管理員賬戶

限制使用空密碼

一般來說在你們的任何組織都不能有一個空密碼限制空密碼只能控制台登陸的策略設置來防止空密碼帶來的危險這是這個策略的默認設置它讓沒有密碼的用戶只能本地登陸而不能通過遠程桌面等來登陸

重命名Adminsitrator

十多年來微軟公司一直在告訴我們重命名Adminsitrator是出於安全原因問題是這樣每一個工作站都有自己的管理員帳戶必須手工改名vista和服務器提供了一個組策略設置可以用來自動重命名dminsitrator帳戶組策略:重命名Adminsitrator利用這一政策的制定所有你需要做的就是進入了一個新的名稱為管理員帳戶以及改變將會通過組策略應用到所有的機器

審計備份和恢復

其中比較有趣的組策略設置是審計:審計使用數據備份和恢復的權限設置如果你選擇使它(策略的設定默認) 然後對備份和恢復操作進行審核

之所以我說這是一個比較有趣的策略設置是因為它既有其優點和缺點這項策略是好的因為它允許您核實負責人備份系統真的是根據公司策略來執行備份

它還允許你查看到到任何恢復操作缺點是這個策略的制定使得每次備份都會產生大量日志是為這意味著你的備份數據可能充斥大量的審計備份和還原的審計日志 當然寫這樣一個日志條目使用少量的磁盤和cpu資源如果你是寫入成千上萬的日志那樣會可能嚴重影響性能

可移動設備

許多公司根本不允許使用可移動設備比如外接光驅這樣可以讓用戶攜帶未經許可的數據帶出公司或復制敏感數據和刪除數據從公司來說對可移動設備往往望而卻步基於此微軟添加關於可移動設備的組策略:允許格式化和彈出可移動設備策略正如其名稱所示這項政策的制定可用於防止用戶從格式化或彈出可移動設備

打印機驅動

windows的設計方式如果用戶要打印到網絡打印機他們通常並不需要一個打印機驅動程序也不需要下載驅動程序在網絡上當用戶使用UNC連接到打印機是共享的一個打印機打印機主機檢查用戶的工作站上看它是否有一個合適的驅動程序如果驅動不存在則該打印機的主機發送一份打印機驅動機器到客戶機上去

在大多數情況下這恐怕是一個可取的行為因為它允許用戶每次需要打印到不同的打印機無需找技術人員就能自己搞好在較高的安全環境雖然它可能被視為高風險讓用戶打印到尚未指定給他們的打印機防止用戶打印到未授權給他們打印的打印機的方法之一是防止用戶安裝打印驅動

你可以通過阻止用戶安裝打印機驅動程序的策略制定來阻止用戶安裝打印機驅動工作站默認設置是允許安裝的服務器是禁止安裝的

如果你有准備在公司推行這個策略有幾件事你必須記住第一這項政策的制定並不阻止用戶添加本地打印機它只有阻止用戶安裝網絡打印機的驅動另一件事要切記的是這一政策不會阻止用戶打印到用戶本機已經有驅動的一台網絡打印機最後此設置並沒有對管理員不起作用

安全是ms現在的首要關注所以當開發windows server 和vista的時候一些新的組策略設置涉及很多方面的安全特性這不值得驚訝首先我從這篇文章開始這篇文章談論一個新的關於安全方面的組策略設置User Account ProtectionUAC

如果不是對UAC了解其實UAC就是一個用來減少用戶過多特權來保護windows的安全特性在windows xp中用戶經常需要本地管理員來完成他們的任務

在開發vista的時候微軟花啦很長時間關注標准用戶實際需要的權限而不必要賦予本地管理員權限舉例來說在vista中一個普通用戶可以執行安裝打印機輸入WEP密碼配置VPN連接安裝應用更新等操作無需本地管理員權限

User Account Protection不只是給予用戶額外權限也是用來給本地管理員保護他們自己即使有人實用本地管理員登陸windows也會認為他是普通用戶如果用戶想某些需要本地管理員權限的操作windows會提示用戶是否臨時提升他的權限來執行這項操作

管理員也可以作為普通用戶登陸如果一個普通用戶想執行需要管理員權限的奧做不需要實用RunAs命令vista會自動提示用戶輸入一個可以執行這項操作的憑證

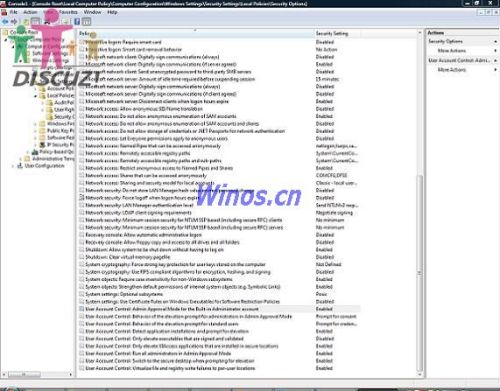

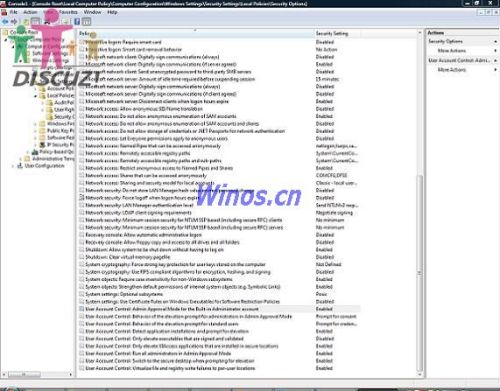

剛才我們講啦一下UAC的背景現在我來看看關於UAC的組策略設置和大部分我在這個系列討論的組策略設置一樣只能在和vista上作用因此面市而且基於的域控在你們的網絡環境否則這些組策略只能作為本地組策略來執行

關於UAC的組策略在Computer Configuration | Windows Settings | Security Settings | Local Policies | Security Options中設置

首先設置關於UAC的組策略就是UAC:管理員批准模式和內置管理員設置這個設置默認是開啟的管理員被認為是一個普通用戶任何需要管理員權限的操作windows都會提示用戶是否執行如果這個設置被關閉vista就和XP一樣管理員可以完成所有的操作無需提示

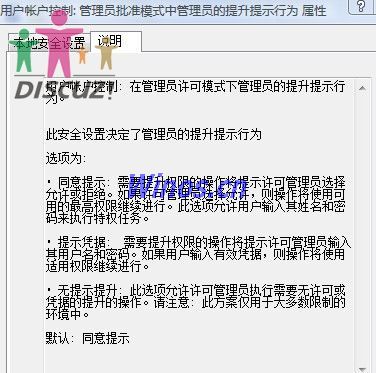

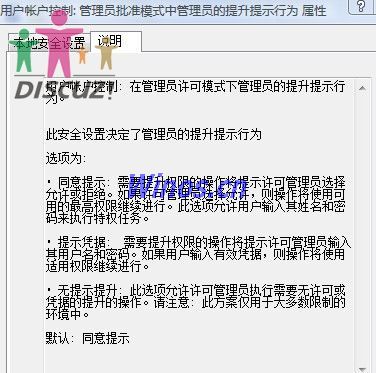

下一項設置是UAC:管理員批准模式中管理員的提升提示行為因為你已經知道vista是這樣設置的沒有管理的統一是無法執行管理的操作這個選項允許你控制管理員的提升提示行為具體的說明請看下圖無提示提升不建議使用

就像wvista可以限制管理員沒有允許不能做一項操作

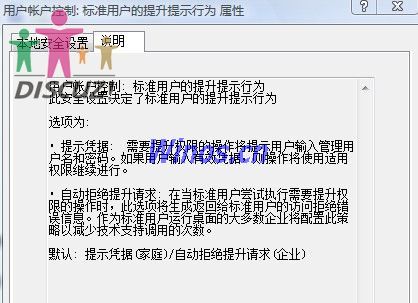

可以限制一個普通用的能力

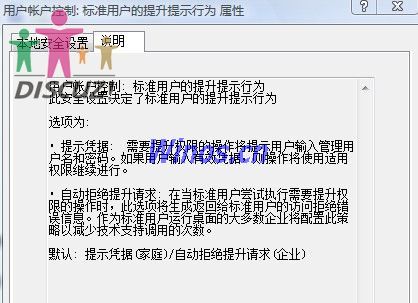

你可以控制當普通用戶操作一項需要提升權限的操作是否允許提升UAC

標准用戶的提升提示行為

具體說明看下圖

雖然vista涉及執行相關操作需要提升權限但是有些操作能被設置不需要提升權限一個例子就是安裝軟件這個設置是:檢測應用程序行為並提示提升

軟件安裝不提示提升似乎有點莫頓但有一些情況使用比較適當在一個管理環境有些軟件通過組策略Sms等等用來分發在這種環境就不需要在買個桌面提示提升行為因此你可以禁止這個

在前面的文章中我講啦關於UAC的組策略如何工作的雖然vista和比xp和提供啦數以百計的新組策略但是UAC是其中最重要的組策略因為UAC可以幫助用戶抵制惡意軟件的威脅我們接著講組策略中關於UAC其他的設定

UAC:只提升簽名並驗證的可執行文件

如果你真的要想想把UAC放在首位的原因是為啦防止未授權的代碼在網絡工作站運行但是如何界定代碼是否授權又是個問題

一般時候來界定代碼是否安全就是看代碼是否有數字簽名大部分的軟件不是所有的都有數字簽名來證明代碼是由發行者發行的不是由別人修改過的數字簽名也證明了代碼並沒有被改變因為這是簽名

只因為一部分代碼簽名並不一定意味著該守則是值得信賴對我們來說是否信任該數字簽名仍然是個問題當你決定信任該數字簽名該數字簽名的發布者將添加到windows信任當中

這就是UAC:只提升簽名並驗證的可執行文件當你啟用它後這個組策略的設置進行pki簽名關注任何需要提升權限的交互的應用程序如果他的數字簽名已經被允許則提升權限得到允許反之則拒絕

還有一點需要注意的是在ms文檔中說明這個策略只對交互的應用程序起作用對服務和腳本不會起作用如果文檔正確的話

From:http://tw.wingwit.com/Article/os/xtgl/201311/9388.html