相比傳統操作系統Windows Server 系統的功能強大是全方位的這不僅表現在該系統新增加了若干個安全功能同時也表現在傳統的功能也有了明顯的改進與完善這不看似非常普通的用戶帳號管理功能在Windows Server 系統環境下卻有著與眾不同之處!現在本文就對Windows Server 系統的帳戶管理潛能進行深入挖掘希望各位朋友能從中獲取裨益!

謹防終端帳戶非法占位

為了方便與Windows Server 系統進行交流很多網絡管理員都啟用了終端服務功能允許特定用戶使用遠程終端帳戶來訪問或管理該系統;可是在嘗試通過終端服務功能遠程訪問Windows Server 系統的過程中我們有時會遭遇遠程終端連接超過規定數量的故障現象;不少人認為這種故障現象多半是沒有正確設置好Windows Server 終端服務器系統的最大並發連接數量造成的只要將該數值設置得稍微大一些就能有效避免這種故障現象可是當網絡管理員嘗試進入Windows Server 終端服務器系統的配置對話框將最大並發連接數量修改得更大一些時系統屏幕上仍然可能會出現遠程終端連接超過規定數量的故障現象這是什麼原因呢我們究竟該采取什麼措施來避免這種故障現象呢?

出現這種故障現象很可能是Windows Server 終端服務器系統中的許多遠程連接賬戶出現了占位不干活的現象這些現象迫使後來的終端連接帳戶無法成功與Windows Server 系統建立終端連接為了防止終端賬戶非法占位不干活我們可以按照下面的操作來設置Windows Server 系統的終端服務配置參數

首先打開Windows Server 系統的開始菜單從中依次點選程序/管理工具/服務器管理器命令打開對應系統的服務器管理器控制台窗口;

其次在該控制台窗口的左側位置處逐一展開配置本地用戶和組用戶分支選項在對應用戶分支選項的右側顯示區域找到目標終端連接賬戶用鼠標右鍵單擊該賬戶選項打開目標終端連接賬戶的屬性設置窗口;

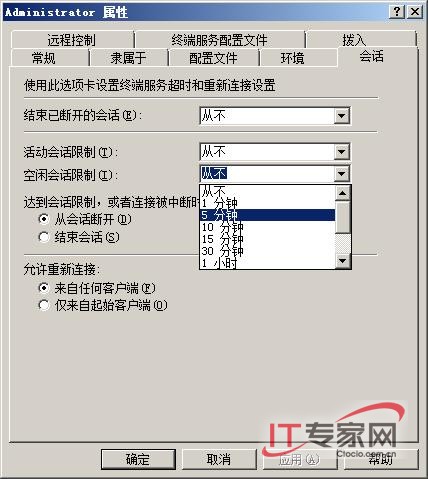

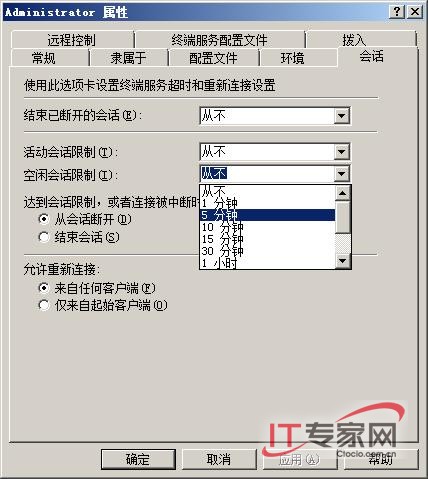

接著單擊該設置窗口中的會話選項卡打開如圖所示的選項設置頁面單擊該頁面空閒會話限制位置處的下拉按鈕從彈出的下拉列表中選擇一個合適的數值例如在這裡我們將空閒會話限制參數選擇為分鐘;之後在達到會話限制或連接被中斷時位置處將從會話斷開項目選中再單擊確定按鈕結束上面的參數設置操作如此一來目標終端連接賬戶日後與Windows Server 系統建立終端連接之後一旦該終端連接在分鐘之內沒有進行任何操作時終端服務器系統就會認為該終端連接有非法占位之嫌於是會立即強行將它與終端服務器系統之間的會話連接斷開那麼此時其他終端用戶嘗試連接Windows Server 系統時就不大容易出現遠程終端連接超過規定數量的故障現象了

謹防空白帳戶無效控制

在可信任的內網工作環境中網絡管理員為了能夠提高控制效率總喜歡使用空白密碼的賬戶對內網中的重要計算機系統進行控制和管理操作;可是當他們嘗試使用空白密碼的帳戶對Windows Server 系統進行控制時卻發現對應系統禁止使用空白密碼或者即使允許使用空白密碼但是使用這樣的空白密碼帳戶也無法對Windows Server 系統進行有效控制那麼我們有沒有辦法使用空白密碼的帳戶來高效對

Windows Server 系統進行控制呢?其實很簡單我們只要對該系統的相關組策略參數進行合適設置就能實現上述控制目的了

首先依次單擊Windows Server 系統桌面上的開始/運行命令在彈出的系統運行對話框中輸入字符串命令gpeditmsc單擊確定按鈕後打開對應系統的組策略控制台窗口;

其次在該控制台窗口的左側位置處將鼠標定位於計算機配置節點選項上並從該節點下面依次展開Windows設置安全設置帳戶策略密碼策略選項在對應密碼策略選項的右側顯示區域用鼠標雙擊密碼長度最小值組策略選項從其後出現的組策略選項設置對話框中將密碼長度設置為個字符再單擊確定按鈕保存好上述設置操作;

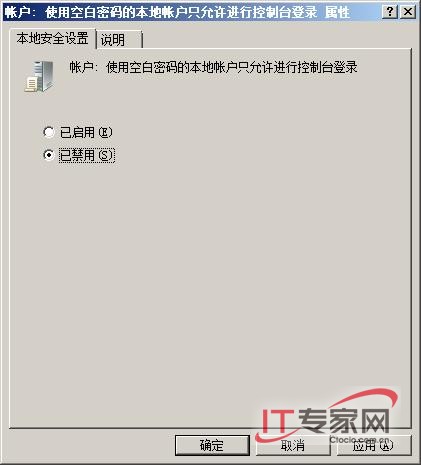

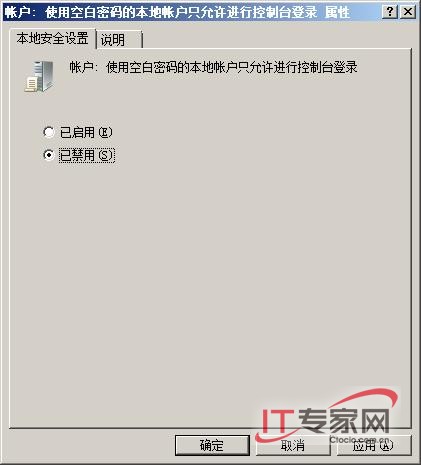

接著再依次展開計算機配置節點選項下面的Windows設置安全設置本地策略安全選項在對應安全選項右側的列表區域中用鼠標雙擊目標組策略選項帳戶使用空白密碼的本地帳戶只允許進行控制台登錄打開如圖所示的目標組策略選項設置對話框選中其中的已禁用選項再單擊確定按鈕執行設置保存操作如此一來我們日後就能使用空白密碼的帳戶對Windows Server 系統進行高效控制和管理操作了p

智能備份本地所有帳戶

如果Windows Server 系統同時創建了若干個重要的用戶賬號對於這些用戶賬號的信息平時不加以備份保存的話一旦Windows Server 系統日後遇到意外不能正常運行時這些所有的用戶賬號信息也會在瞬間丟失以後我們往往很難通過手工記憶的方法將它們正確恢復到原始狀態為了保護本地所有用戶賬號信息的安全我們可以直接使用Windows Server 系統自帶的賬號備份功能來定期對本地系統中的所有用戶賬號信息執行智能備份操作下面就是具體的用戶賬號備份操作步驟

首先以系統特權賬號登錄進入Windows Server 系統打開該系統桌面上的開始菜單從中點選運行選項並在彈出的系統運行框中執行credwiz字符串命令此時系統屏幕上會出現用戶賬號備份向導設置窗口;

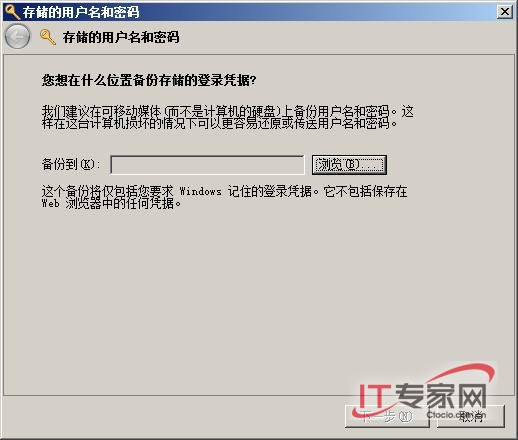

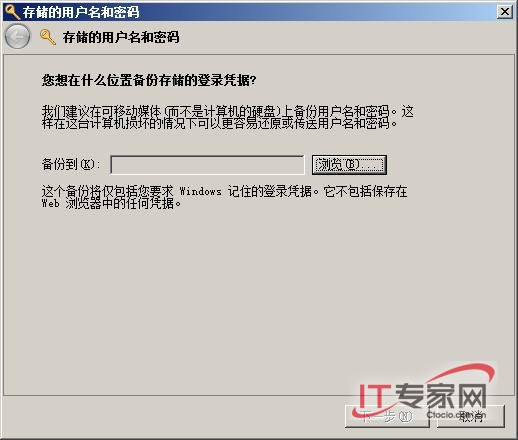

其次選中該向導設置窗口中的備份存儲的用戶名和密碼選項同時單擊下一步按鈕打開如圖所示的設置對話框單擊這裡的浏覽按鈕從其後出現的文件夾選擇對話框中指定設置好用戶賬號備份文件的保存文件夾同時設置好備份文件的名稱最後單擊保存按鈕如此一來Windows Server 系統就能智能將本地系統的所有賬號信息存儲到到一個crd格式的文件中了;

以後Windows Server 系統中的用戶賬號信息不小心被破壞或丟失時我們可以再次打開用戶賬號備份向導設置窗口選中還原存儲的用戶名和密碼選項導入crd格式的備份文件這麼一來Windows Server 系統的用戶賬號信息就能被快速恢復正常了

追蹤用戶帳戶登錄信息

與傳統操作系統不同的是Windows Server 系統可以對前一次登錄本地系統的用戶賬戶信息進行追蹤記錄利用這個功能我們可以監控系統處於空閒狀態時是否有惡意用戶偷偷登錄本地計算機的現象在默認狀態下Windows Server 系統並不能對用戶賬戶的登錄狀態信息進行追蹤記憶我們需要按照下面的設置操作將該功能啟用起來

首先依次單擊Windows Server 系統桌面上的開始運行選項打開系統運行對話框將gpeditmsc字符串命令填寫在其中同時單擊確定按鈕進入對應系統的組策略控制台窗口;

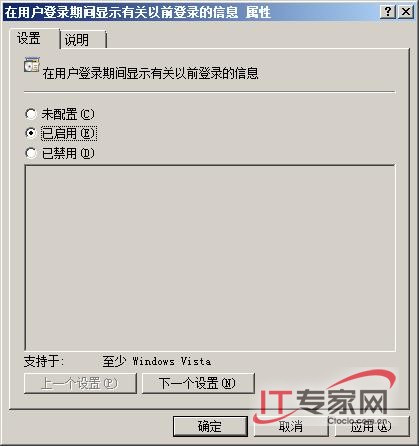

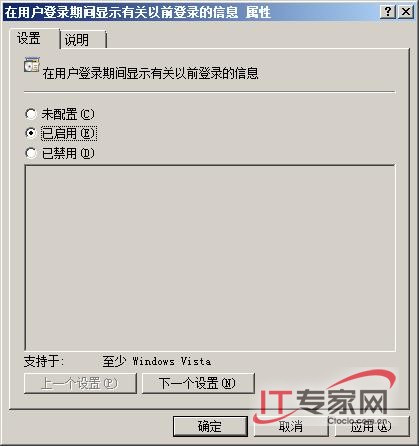

其次將鼠標定位於該組策略控制台窗口左側位置處的計算機配置節點上並逐一展開目標節點下面的管理模板Windows組件Windows登錄選項用鼠標雙擊Windows登錄選項下面的在用戶登錄期間顯示有關以前登錄的信息組策略選項此時系統屏幕上會出現如圖所示的目標組策略屬性窗口將其中的已啟動項目選中同時點擊確定按鈕保存好上述設置操作如此一來Windows Server 系統就可以追蹤用戶帳戶登錄信息了

以後我們每次重新啟動成功Windows Server 系統後系統屏幕會自動彈出提示告訴我們上一次登錄系統的用戶賬戶信息根據這些信息我們就能大概判斷出究竟是否有人偷偷登錄本地計算機系統了

即時監控賬號創建狀態

Internet網絡中的一些病毒或木馬常常會暗地裡在Windows Server 系統中創建惡意賬戶日後通過惡意賬戶就能對本地計算機系統實施非法攻擊了那麼我們能否在第一時間內知道Windows Server 系統中有新的用戶賬號被偷偷創建了呢?其實很簡單我們可以利用Windows Server 系統新增加的附加任務計劃功能對用戶賬號的創建事件進行即時監控報警下面就是具體的監控報警步驟

首先打開Windows Server 系統的開始菜單從中點選運行命令打開本地系統的運行對話框在其中執行secpolmsc字符串命令進入對應系統的本地安全策略控制台窗口;

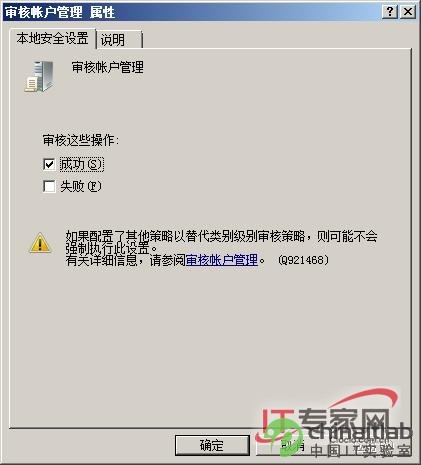

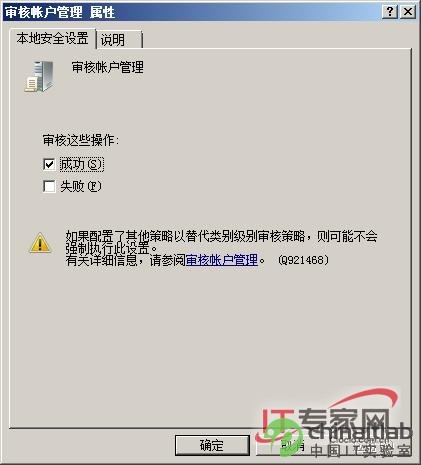

其次從該安全策略控制台窗口的左側位置處依次展開本地策略/審核策略分支選項在對應審核策略分支選項的右側顯示位置處用鼠標雙擊審核賬戶管理組策略選項打開如圖所示的選項設置對話框選中該對話框中的成功選項再單擊確定按鈕執行設置保存操作;

接著逐一點選開始程序服務器管理器選項從服務器管理器窗口左側位置處選中配置節點再依次展開該節點下面的本地用戶和組/用戶子項同時用鼠標右擊用戶選項執行右鍵菜單中的新建用戶命令來任意創建一個新用戶帳號;

下面打開Windows Server 系統的控制面板窗口再用鼠標雙擊其中的管理工具圖標之後雙擊管理工具列表中的事件查看器選項打開對應系統的事件查看器窗口;依次點選該管理窗口左側位置處的Windows日志安全選項從安全選項右側位置處我們會看到先前創建新用戶帳號的事件已經產生;

用鼠標右鍵單擊目標事件選項並點選快捷菜單中的將任務附加到此事件命令在彈出的附加任務向導對話框中依照向導提示創建一個自動報警提示的任務計劃例如我們可以選用顯示消息報警方式並將報警內容設置為有人偷偷在本地非法創建帳戶這麼一來日後要是有木馬程序或非法攻擊者偷偷在Windows Server 系統中創建用戶賬號時我們就能即時在系統屏幕上看到有人偷偷在本地非法創建帳戶這樣的報警提示那樣的話我們就能在第一時間知道用戶帳號的創建狀態了

From:http://tw.wingwit.com/Article/os/xtgl/201311/9323.html