為了讓大家了解如何追蹤計算機安全日志功能的具體方面首先需要了解如何啟動安全日志大多數Windows計算機(除了某些域控制器版本系統)默認情況下不會向安全日志(Security Log)啟動日志記錄信息這樣的設置有利也有弊弊的方面在於除非用戶強迫計算機開始日志記錄安全事件否則根本無法進行任何追蹤好的方面在於不會發生日志信息爆滿的問題以及提示日志已滿的錯誤信息這也是Windows Server 域控制器在沒有任何預警下的行為

安全日志事件跟蹤可以使用組策略來建立和配置當然你可以配置本地組策略對象但是這樣的話你將需要對每台計算機進行單獨配置另外你可以使用Active Directory內的組策略為多台計算機設置日志記錄配置要建立安全日志追蹤首先打開連接到域的計算機上的Group Policy Management Console (GPMC組策略管理控制台)並以管理員權限登錄

在GPMC中你可以看到所有的組織單位(OU)(如果你事先創建了的話)以及GPO(如果你創建了兩個以上)在本文中我們將假設你有一個OU這個OU中包含所有需要追蹤相同安全日志信息的計算機我們將使用台式計算機OU和AuditLog GPO

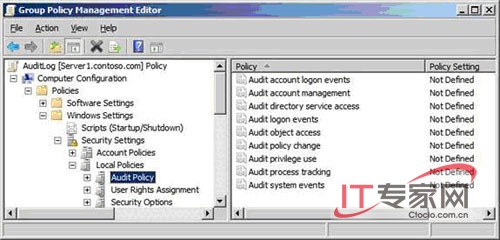

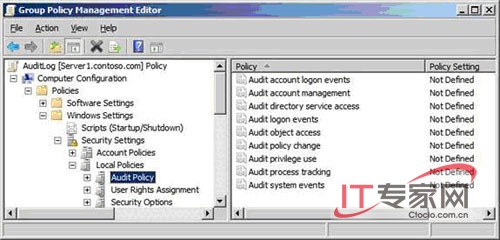

編輯AuditLog GPO然後展開至以下節點

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy

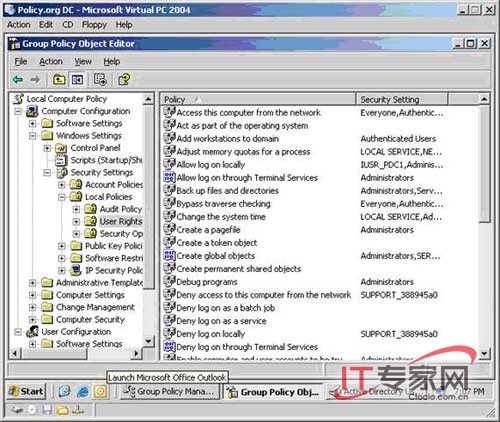

展開此節點後你會看到你可以配置的審核類別列表如圖所示

圖Audit Policy類別可以幫助你制定想要記錄日志信息的安全區域

圖Audit Policy類別可以幫助你制定想要記錄日志信息的安全區域

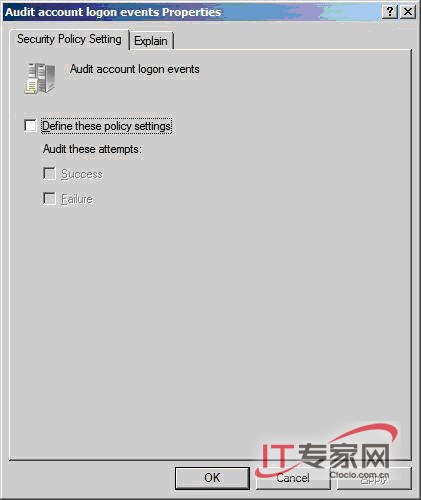

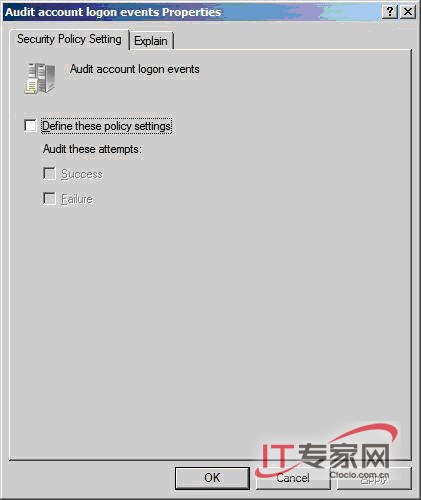

每個政策設置都有兩個選擇成功和/或失敗要想為任何類別配置成功或者失敗你需要勾選Define These Policy Settings選項框如圖所示

圖每個審計政策都需要首先就進行定義然後需要配置審計類型

以下是關於每種類別控制范圍的簡要介紹

審計帳戶登錄事件– 每次用戶登錄或者從另一台計算機注銷的時候都會對該事件進行審計計算機執行該審計是為了驗證帳戶關於這一點的最好例子就是當用戶登錄到他們的Windows XP Professional計算機上總是由域控制器來進行身份驗證由於域控制器對用戶進行了驗證這樣就會在域控制器上生成事件除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置最常見以及最佳的做法就是讓所有的域控制器和服務器對這些事件進行審計我還發現在很多環境中客戶端也會配置為審計這些事件

審計賬戶管理–這個將對所有與管理計算機(配置了審計)的用戶數據庫中的帳戶的用戶有關的事件進行審計這些事件的示例如下

·創建一個用戶帳戶

·添加用戶到一個組

·重命名用戶帳戶

·為用戶帳戶更改密碼

對於域控制器而言該管理政策將會對域帳戶更改進行審計對於服務器或者客戶端而言它將會審計本地安全帳戶管理器(Security Accounts Manager)以及相關的帳戶除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置最常見以及最佳的做法就是讓所有的域控制器和服務器對這些事件進行審計對於用戶帳戶的審計安全日志以及審計設置是不能捕捉的

審計目錄服務訪問–這個將對與訪問AD對象(已經被配置為通過系統訪問控制列表SACL追蹤用戶訪問情況)的用戶有關的事件進行審計AD對象的SACL指明了以下三件事

·將會被追蹤的帳戶(通常是用戶或者組)

·將會被追蹤的訪問類型如只讀創建修改等

·對對象訪問的成功或者失敗情況

由於每個對象都有自己獨特的SACL對將被追蹤的AD對象的控制級別應該是非常精確的除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置最佳做法是為所有域控制器的目錄服務訪問啟動成功和失敗審計

審計登陸事件 –這將對與登錄到注銷或者網絡連接到(配置為審計登錄事件的)電腦的用戶相關的所有事件進行審計一個很好的例子就是當這些事件日志記錄的時候恰好是用戶使用域用戶帳戶交互的登錄到工作站的時候這樣就會在工作站生成一個事件而不是執行驗證的域控制器上生成從根本上講追蹤事件是在當嘗試登錄的位置而不是在用戶帳戶存在的位置除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置通常會對網絡中所有計算機的這些事件進行日志記錄

審計對象訪問 –當用戶訪問一個對象的時候審計對象訪問會對每個事件進行審計對象內容包括文件文件夾打印機注冊表項和AD對象在現實中任何有SACL的對象丟會被涵蓋到這種類型的審計中就像對目錄訪問的審計一樣每個對象都有自己獨特的SACL語序對個別對象進行有針對性的審計沒有任何對象是配置為魔神進行審計的這意味著啟用這個設置並不會產生任何日志記錄信息一旦建立了該設置對象的SACAL就被配置了對嘗試登錄訪問該對象時就開始出現表項除非有特別需要對某些資源的追蹤訪問通常是不會配置這種級別的審計在高度安全的環境中這種級別的審計通常是啟用的並且會為審計訪問配置很多資源

審計政策更改–這將對與計算機上三個政策之一的更改相關的每個事件進行審計這些政策區域包括

·用戶權利分配

·審計政策

·信任關系

除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置最佳做法就是對網絡中的所有計算機配置這種級別的審計

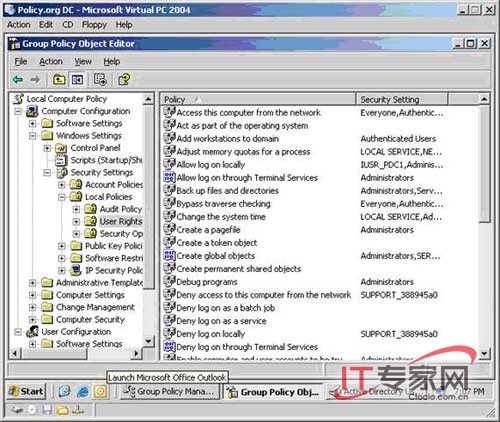

審計特權使用–與執行由用戶權限控制的任務的用戶相關的每個事件都會被審計用戶權利列表是相當廣泛的如圖所示

圖計算機的用戶權限列表

這種級別的審計不是默認配置來追蹤所有操作系統的事件最佳做法就是對網絡中的所有計算機配置這種級別的審計

審計過程追蹤 – 這將對與計算機中的進程相關的每個事件進行審計這將包括程序激活進程退出處理重疊和間接對象訪問這種級別的審計將會產生很多的事件並且只有當應用程序正在因為排除故障的目的被追蹤的時候才會配置

審計系統事件 – 與計算機重新啟動或者關閉相關的事件都會被審計與系統安全和安全日志相關的事件同樣也會被追蹤(當啟動審計的時候)這是必要的計算機審計配置不僅當發生的事件需要被日志記錄而且當日志本身被清除的時候也有記錄除了Windows Server 域控制器(配置為審計這些事件的成功與否)啟動了設置外沒有操作系統啟動該設置最佳做法就是對網絡中的所有計算機配置這種級別的審計

每個審計類型的Event ID

在安全日志中可能會產生成千上萬的事件所以你需要要秘密解碼器環來找出尋找的事件以下是每種類別最重要的事件(你可能想要在安全日志中跟蹤的)

審計帳戶登錄事件

Event ID 描述

域控制器試圖驗證帳戶憑證信息

域控制器未能驗證帳戶憑證信息

要求有Kerberos驗證票(TGT)

要求有Kerberos驗證票(TGT)

Kerberos服務票被更新

審計帳戶管理

Event ID 描述

計算機帳戶已創建

– 計算機帳戶已更改

– 計算機帳戶已刪除

– 域政策已經更改

密碼hash帳戶被訪問

安全全局組已經創建

– 一名用戶被添加到安全全局組

– 一名用戶從安全全局組解除

– 安全全局組已經刪除

安全本地組已經創建

一名用戶被添加到安全本地組

一名用戶被安全本地組解除

安全本地組已經刪除

安全本地組已經更改

安全全局組已經更改

安全通用組已創建

安全通用組已創建更改

一名用戶被添加到安全通用組

一名用戶被安全通用組解除

安全本地組已經刪除

– 用戶帳戶已創建

– 用戶帳戶已啟用

試圖更改帳戶密碼

– 試圖重置帳戶密碼

– 用戶帳戶被停用

用戶帳戶已刪除

用戶帳戶已被改變

用戶帳戶被鎖定

SID歷史記錄被添加到一個帳戶

嘗試添加SID歷史記錄到帳戶失敗

用戶帳戶被鎖定

對管理組成員的帳戶設置了ACL

帳戶名稱已經更改

審計目錄服務訪問

Active Directory 對象的屬性被復制

復制失敗開始

復制失敗結束

目錄服務對象已修改

目錄服務對象已創建

目錄服務對象已刪除

目錄服務對象已經移動

目錄服務對象已刪除

命名上下文的AD的副本同步已經開始

命名上下文的AD的副本同步已經結束

審計登錄事件

帳戶被注銷

用戶發起注銷

帳戶已成功登錄

帳戶登錄失敗

試圖使用明確的憑證登錄

SID被過濾

發現重放攻擊

會話被重新連接到Window Station

會話斷開連接到Window Station

– 工作站被鎖定

工作站被解鎖

屏幕保護程序啟用

屏幕保護程序被禁用

所要求的憑證代表是政策所不允許的

要求對無線網絡進行驗證

要求對有線網絡進行驗證

審計對象訪問

網絡共享對象被訪問

試圖創建一個硬鏈接

交易狀態已經改變

文件已被虛擬化

Windows防火牆服務阻止一個應用程序接收網絡中的入站連接

計劃任務已創建

計劃任務已刪除

計劃任務已啟用

計劃任務已停用

計劃任務已更新

注冊表值被修改

注冊表項被虛擬化

對象已刪除

試圖訪問一個對象

審計政策變化

對象上的審計政策(SACL)已經更改

系統審計政策已經更改

Peruser審核政策表已經創建

CrashOnAuditFail值已經變化

對象的審計設置已經更改

創建到域的新信任

到域的信任已經刪除

Kerberos政策已更改

信任域信息已經修改

系統安全訪問授予帳戶

系統安全訪問從帳戶移除

名字空間碰撞被刪除

信任森林信息條目已添加

信任森林信息條目已刪除

信任森林信息條目已取消

用戶權限已分配

用戶權限已移除

加密數據復原政策已取消

當開啟Windows Firewall時下列政策啟用

當開啟Windows Firewall時列入一個規則

對Windows防火牆例外列表進行了修改添加規則

對Windows防火牆例外列表進行了修改規則已修改

對Windows防火牆例外列表進行了修改規則已刪除

Windows防火牆設置已恢復到默認值

Windows防火牆設置已更改

因為主要版本號碼不被Windows防火牆承認規則已被忽視

因為主要版本號碼不被Windows防火牆承認部分規則已被忽視將執行規則的其余部分

因為Windows防火牆不能解析規則規則被忽略

Windows防火牆組政策設置已經更改將使用新設置

Windows防火牆已經更改主動資料

Windows防火牆不適用於以下規則

因為該規則涉及的條目沒有被配置Windows防火牆將不適用以下規則

組策略對象中的安全政策已經成功運用

當處理組策略對象中的安全政策時發生一個或者多個錯誤

對象的權限已更改

審計特權使用

給新登錄分配特權

要求特權服務

試圖對特權對象嘗試操作

審計系統事件

Windows防火牆服務已成功啟動

Windows防火牆服務已經被停止

Windows防火牆服務無法從本地存儲檢索安全政策該服務將繼續執行目前的政策

Windows防火牆服務無法解析的新的安全政策這項服務將繼續執行目前的政策

Windows防火牆服務無法初始化的驅動程序這項服務將繼續執行目前的政策

Windows防火牆服務無法啟動

Windows防火牆無法通知用戶它阻止了接收入站連接的應用程序

Windows防火牆驅動程序已成功啟動

Windows防火牆驅動程序已經停止

Windows防火牆驅動程序未能啟動

Windows防火牆驅動程序檢測到關鍵運行錯誤終止

Windows正在啟動

Windows正在關機

系統時間被改變

管理員從CrashOnAuditFail回收系統非管理員的用戶現在可以登錄有些審計活動可能沒有被記錄

系統中安裝服務器

監測安全事件樣式已經發生

想查看所有事件的完整列表請訪問微軟網站x?scid=kb;ENUS;

總結

微軟將繼續涵蓋事件查看器內的安全日志中顯示的額外事件只要你使用組策略建立了你想要審計和跟蹤的類別就可以使用上述解碼的事件來跟蹤環境需要的事件如果你將事件與其他技術相結合(例如訂閱)你可以創建事件的微調諧日志以保證網絡的安全

From:http://tw.wingwit.com/Article/os/xtgl/201311/9071.html