7月10日消息,微軟今日凌晨如期推出7個安全補丁,其中6個為嚴重等級補丁,另一個為重要等級補丁。6個嚴重等級補丁修復了Windows(XP / Vista / Win7 / Win8 / WinRT 等)、Office、 Visual Studio和 IE 中的安全漏洞,1個重要等級補丁修復微軟安全軟件中的安全漏洞。

以下是微軟2013年7月份安全公告:

1、MS13-052

.NET Framework和Silverlight中的漏洞可能允許遠程執行代碼(2861561)

此安全更新可解決Microsoft .NET Framework和Microsoft Silverlight中五個秘密報告的漏洞和兩個公開披露的漏洞。如果受信任的應用程序使用特定代碼模式,則這些漏洞中最嚴重的漏洞可能允許遠程執行代碼。成功利用此漏洞的攻擊者可以獲得與登錄用戶相同的用戶權限。那些帳戶被配置為擁有較少系統用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

嚴重,遠程執行代碼,可能要求重新啟動

受影響的軟件:Windows,.NET Framework,Silverlight

2、MS13-053

Windows內核模式驅動程序中的漏洞可能允許遠程執行代碼(2761226)

此安全更新解決Microsoft Windows中兩個公開披露的漏洞和六個秘密報告的漏洞。tW.WingWit.cOM如果用戶查看包含特制TrueType字體的共享內容,則最嚴重的漏洞可能允許遠程執行代碼。成功利用此漏洞的攻擊者可以完全控制受影響的系統。

嚴重,遠程執行代碼,需要重啟動

受影響的軟件:Windows

3、MS13-054

GDI+中的漏洞可能允許遠程執行代碼(2848295)

此安全更新可解決Windows、Office、Lync和Visual Studio中一個秘密報告的漏洞。如果用戶查看包含特制TrueType字體的共享內容,則該漏洞可能允許遠程執行代碼。

嚴重,遠程執行代碼,可能要求重新啟動

受影響的軟件:Windows,Office,Visual Studio、Lync

4、MS13-055

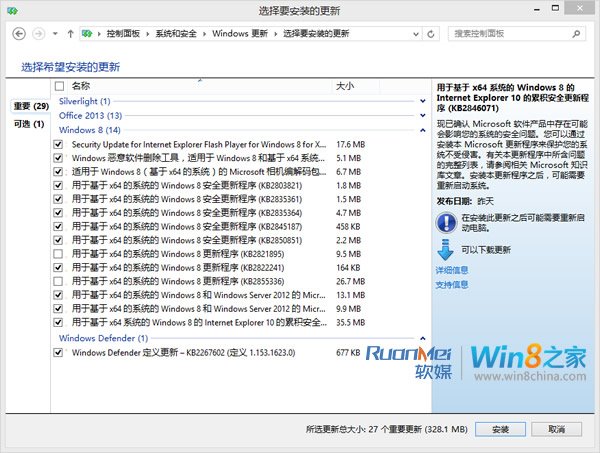

Internet Explorer累積性安全更新(2846071)

此安全更新可解決Internet Explorer中的17個秘密報告的漏洞。最嚴重的漏洞可能在用戶使用Internet Explorer查看特制網頁時允許遠程執行代碼。成功利用這些最嚴重的漏洞的攻擊者可以獲得與當前用戶相同的用戶權限。那些帳戶被配置為擁有較少系統用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

嚴重,遠程執行代碼,需要重啟動

受影響的軟件:Windows,Internet Explorer

5、MS13-056

Microsoft DirectShow中的漏洞可能允許遠程執行代碼(2845187)

此安全更新可解決MWindows中一個秘密報告的漏洞。如果用戶打開特制的圖像文件,該漏洞可能允許遠程執行代碼。成功利用此漏洞的攻擊者可以獲得與本地用戶相同的用戶權限。那些帳戶被配置為擁有較少系統用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

嚴重,遠程執行代碼,可能要求重新啟動

受影響的軟件:Windows

6、MS13-057

Windows Media Format Runtime中的漏洞可能允許遠程執行代碼(2847883)

此安全更新可解決Microsoft Windows中一個秘密報告的漏洞。如果用戶打開特制的媒體文件,該漏洞可能允許遠程執行代碼。成功利用此漏洞的攻擊者可以獲得與本地用戶相同的用戶權限。那些帳戶被配置為擁有較少系統用戶權限的用戶比具有管理用戶權限的用戶受到的影響要小。

嚴重,遠程執行代碼,可能要求重新啟動

受影響的軟件:Windows

7、MS13-058

Windows Defender中的漏洞可能允許特權提升(2847927)

此安全更新可解決適用於Windows 7的Windows Defender和Windows Server 2008 R2上安裝的Windows Defender中一個秘密報告的漏洞。由於Windows Defender所使用的路徑名稱,該漏洞可能允許特權提升。成功利用此漏洞的攻擊者可執行任意代碼,並可完全控制受影響的系統。攻擊者可隨後安裝程序;查看、更改或刪除數據;或者創建擁有完全用戶權限的新帳戶。攻擊者必須擁有有效的登錄憑據才能利用此漏洞。匿名用戶無法利用此漏洞。

重要,特權提升,無需重新啟動

受影響的軟件:Microsoft安全軟件

From:http://tw.wingwit.com/Article/Common/201404/30345.html