對於Windows的組策略也許大家使用的更多的只是管理模板裡的各項功能對於軟件限制策略相信用過的筒子們不是很多

軟件限制策略如果用的好的話相信可以和某些HIPS類軟件相類比了如果再結合NTFS權限和注冊表權限完全可以實現系統的全方位的安全配置同時由於這是系統內置的功能與系統無縫結合不會占用額外的CPU及內存資源更不會有不兼容的現象由於其位於系統的最底層其攔截能力也是其它軟件所無法比擬的不足之處則是其設置不夠靈活和智能不會詢問用戶下面我們就來全面的了解一下軟件限制策略

本系列文章將從以下幾方面為重點來進行講解

·概述

·附加規則和安全級別

·軟件限制策略的優先權

·規則的權限分配及繼承

·如何編寫規則

·示例規則

今天我們先介紹Windows組策略中的軟件限制策略的概述附加規則和安全級別

概述

使用軟件限制策略通過標識並指定允許哪些應用程序運行可以保護您的計算機環境免受不可信任的代碼的侵擾通過 散列規則證書規則路徑規則和Internet 區域規則就用程序可以在策略中得到標識默認情況下軟件可以運行在兩個級別上不受限制的與不允許的在本文中我們主要用到的是路徑規則和散列規則而路徑規則呢則是這些規則中使用最為靈活的所以後文中如果沒有特別說明所有規則指的都是路徑規則

附加規則和安全級別

·附加規則

在使用 軟件限制策略 時使用以下規則來對軟件進行標識

·證書規則

軟件限制策略可以通過其簽名證書來標識文件證書規則不能應用到帶有 exe 或 dll 擴展名的文件它們可以應用到腳本和 Windows 安裝程序包可以創建標識軟件的證書然後根據安全級別的設置決定是否允許軟件運行

·路徑規則

路徑規則通過程序的文件路徑對其進行標識由於此規則按路徑指定所以程序發生移動後路徑規則將失效路徑規則中可以使用諸如 %programfiles% 或 %systemroot% 之類環境變量路徑規則也支持通配符所支持的通配符為 * 和 ?

·散列規則

散列是唯一標識程序或文件的一系列定長字節散列按散列算法算出來軟件限制策略可以用 SHA(安全散列算法)和 MD 散列算法根據文件的散列對其進行標識重命名的文件或移動到其他文件夾的文件將產生同樣的散列

例如可以創建散列規則並將安全級別設為不允許的以防止用戶運行某些文件文件可以被重命名或移到其他位置並且仍然產生相同的散列但是對文件的任何篡改都將更改其散列值並允許其繞過限制軟件限制策略將只識別那些已用軟件限制策略計算過的散列

·Internet 區域規則

區域規則只適用於 Windows 安裝程序包區域規則可以標識那些來自 Internet Explorer 指定區域的軟件這些區域是 Internet本地計算機本地 Intranet受限站點和可信站點

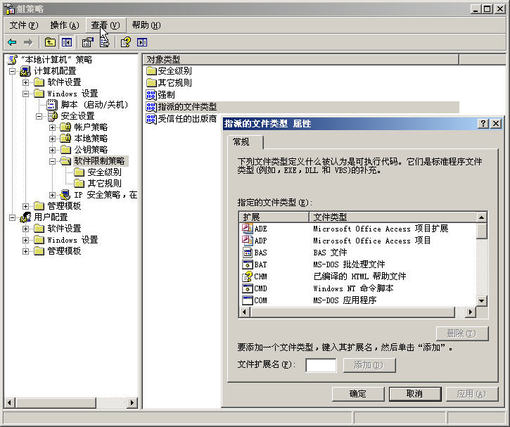

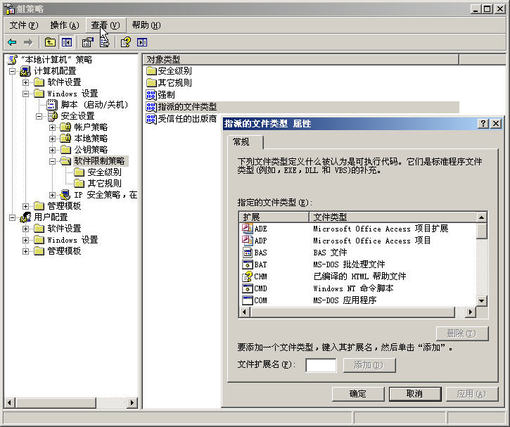

以上規則所影響的文件類型只有指派的文件類型中列出的那些類型系統存在一個由所有規則共享的指定文件類型的列表

默認情況

下列表中的文件類型包括ADE ADP BAS BAT CHM CMD COM CPL CRT EXE HLP HTA INF INS ISP LNK MDB MDE MSC MSI MSP MST OCX PCD PIF REG SCR SHS URL VB WSC 所以對於正常的非可執行的文件例如TXT JPG GIF這些是不受影響的如果你認為還有哪些擴展的文件有威脅也可以將其擴展加入這裡或者你認為哪些擴展無威脅也可以將其刪除

From:http://tw.wingwit.com/Article/os/xtgl/201311/9214.html