系統安全的關鍵是賬戶策略的恰當設置

根據系統的不同(例如域控制器

工作站

成員服務器)

賬戶策略也會有相應的變化

在Windows

域中

賬戶策略是通過域的組策略 設置和強制執行的

在其它GPO中對域賬戶策略進行的設置將會被忽略

而在工作站或者成員服務器上直接配置賬戶策略也只能影響到相應計算機的本地賬戶策略以及鎖定策

如果想要在本機和和域中使用一致的密碼策略和賬戶鎖定策略

就需要在域控制器(通過域GPO)以及本機(通過本地安全策略)設置同樣的安全策略

關於選擇合適的模板導入恰當的容器的詳細信息可以參閱Guide to Securing Microsoft Windows

Group Policy 一文

要查看安全模板中關於賬戶策略的設置

在MMC中雙擊

·安全模板

·默認的配置文件保存目錄(%SystemRoot%\Security\Templates)

·特定的配置文件

·賬戶策略

注意

在對一個配置文件進行了任何修改之後

請記得保存修改

然後在正式使用之前一定要先測試好

密碼策略 在對賬戶策略對話框進行修改之前

復查你的網絡中已有的密碼策略

在賬戶策略中設置的內容應該跟已有的密碼策略相符合

用戶也應該閱讀和簽署協議表明他們承認組織的計算機策略

建議包括的密碼策略包括

·用戶絕不能把密碼寫在紙上

·密碼要很難猜測

並且最好能包括大小寫字母

特殊字符(標點符號以及擴展字符)

最後還有數字

字典中的詞語不能用作密碼

·用戶不能使用電子通訊技術明文傳輸密碼

要使用安全模板組件修改密碼策略設置

依次雙擊

賬戶策略–密碼策略 查看或者編輯當前設置 表

列出了密碼策略的建議設置

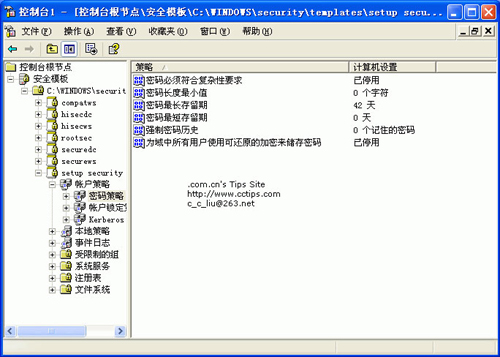

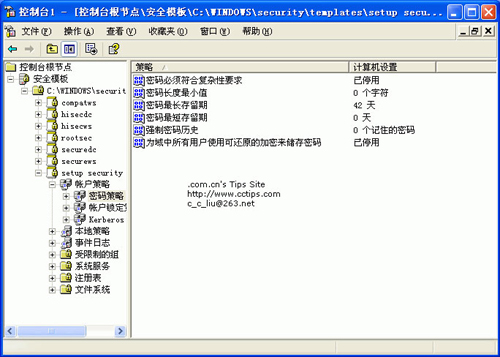

圖

顯示了MMC中的密碼策略設置窗口

圖 密碼策略設置窗口

圖 密碼策略設置窗口  表 密碼策略選項 賬戶鎖定策略

表 密碼策略選項 賬戶鎖定策略 賬戶鎖定功能會在產生三次無效登錄後鎖定登錄的賬戶

這個設置會減慢字典攻擊的速度

因為如果每三次連續的無效登錄產生後賬戶都被鎖定的話

入侵者就必須等待賬戶被重新啟用

如果一個賬戶已經被鎖定

管理員可以使用Active Directory用戶和計算機工具啟用域賬戶或者使用計算機管理啟用本地賬戶

而不用等待到賬戶自動啟用

注意

系統內建的Administrator賬戶不會因為賬戶鎖定策略的設置而被鎖定

然而當使用遠程桌面時

會因為賬戶鎖定策略的設置而使得Administrator賬戶在限定時間內無法繼續使用遠程桌面

Administrator賬戶的本地登錄是永遠被允許的

要通過安全模板組件修改賬戶鎖定策略的設置

依次雙擊

賬戶策略 – 賬戶鎖定策略

然後查看或者編輯當前設置

表

列出了賬戶鎖定策略的建議設置

表 賬戶鎖定策略選項 Kerberos策略

表 賬戶鎖定策略選項 Kerberos策略 Kerberos是Windows

活動目錄使用的默認認證方式

自從活動目錄使用Kerberos 作為必要的認證方式後

Kerberos策略僅對Windows

域GPO具有重要作用

因此本文中討論的Windows XP工作站的Kerberos策略都沒有設定

以下信息僅供參考

要通過安全模版組件修改Kerberos策略

依次雙擊

賬戶策略 Kerberos 策略然後查看或者編輯目標內容 表

列出了所有可以用於域組策略級別的Kerberos策略設置

表 Kerberos策略選項

表 Kerberos策略選項

From:http://tw.wingwit.com/Article/Security/201312/30114.html