ISA Server故障排除策略

系統方法是成功排除故障的必要條件

當遇到意外的ISA Server錯誤時

可以從辨別錯誤是基於用戶的還是基於數據包的入手進行故障排除

本節為兩種類型的連接問題提供了故障排除策略

本節學習目標

l 排除基於用戶的訪問問題

l 排除基於數據包的訪問問題

l 排除ISA Server裡VPN連接的故障

估計學習時間

分鐘

用戶訪問故障排除

當用戶賬戶訪問被中斷或者不可用時

可能是由於用戶安全要求過於嚴格

規則配置不正確

身份驗證方法不夠全面等造成的

出現此類情況時

Ping

Tracert等工具就有用武之地了

要排除基於用戶的訪問問題

首先檢查訪問策略規則

通過已配置的訪問策略規則

確認無法建立網絡連接的用戶已經被許可擁有連接站點

內容組和協議的權限

如果所配置的規則不能成功應用到用戶會話中去

確認陣列屬性配置為向未認證用戶要求身份證明

同時注意

如果創建一個允許類型的訪問政策並應用到指定的用戶和組上

會要求用戶會話通過ISA Server身份驗證

另一方面

如果要所有的Web會話保持匿名時

對Web會話的訪問受到拒絕

那麼確定陣列屬性不要求匿名用戶進行身份驗證

另外

刪除所有應用到指定Win

用戶和組上的允許類型的站點和內容規則或協議規則

身份驗證

在陣列屬性中

對身份驗證方法的選擇將影響到用戶的連接能力

每種身份驗證方法是專為某種網絡環境設計的

如果在網絡配置中選擇了不兼容的身份驗證方法

或者是方法配置不正確

用戶將不能訪問ISA Server計算機和網絡

例如

陣列的默認身份驗證模式是集成的Windows身份驗證

但此方法不能驗證運行非Windows操作系統的客戶機

如果要在ISA Server中為此類客戶提供驗證的訪問服務

則必須把陣列屬性配置為使用其他的身份驗證方法

同樣

集成的Windows身份驗證與Netscape也不兼容

因為Netscape不能傳遞NTLM格式的用戶證書

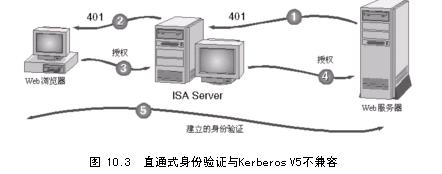

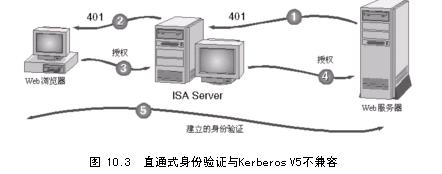

它的另一個限制是依靠Kerberos V

身份驗證協議或它自己的質詢/響應身份驗證協議

然而在直通式身份驗證方案中

如圖

所示

ISA Server不支持Kerberos V

身份驗證協議

因為Kerberos V

要求客戶機能識別驗證身份的服務器

在ISA Server中

可選的身份驗證方法有Basic

Digest

Client Certificate等

Basic身份驗證與所有客戶類型都兼容

然而

因為此方法是以明碼而不加密的格式傳遞用戶名和密碼的

它的安全性就不夠了

Digest身份驗證僅能在Windows

域中使用

密碼傳遞采用明碼但加密的文本進

行

Client Certificate身份驗證使用SSL通道來驗證

它需要在ISA Server 計算機上的Web代理服務證書庫中安裝客戶證書

且證書應該映射到適當的用戶賬戶

ISA Server只在SSL橋接配置時提供客戶證書

基於數據包的訪問故障排除

當所有用戶都不能訪問網絡時

或基於IP的實用程序如Ping

Tracert操作失敗時

可以斷定為基於數據包的訪問問題

在ISA Server中

要排除基於數據包的訪問故障

先盡可能地簡化網絡配置

形成一個測試 環境

Ø 建立網絡故障排除配置

啟動數據包過濾

創建一個自定義的數據包篩選器以允許任何IP協議都能傳入

傳出

創建一個協議規則

允許任何請求的IP通信

確定已有一個站點和內容規則來允許訪問所有站點和內容組

將所有程序篩選器和路由規則恢復成默認設置

驗證已將本地地址表定義在ISA Server內部客戶范圍內

在 IP Packet Filters Properties對話框中

啟動IP Routing

注意 IP Routing選項為有輔助連接的協議提供路由能力

此設置對邊界網絡配置尤為重要

可以在ISA Management 的IP Packet Filters Properties對話框中或Routing and Remote Access 控制台中

啟動IP路由選項

在 ISA Server計算機上

確保沒有為內部接口定義默認的網關

不過

確保外部接口上指定了合適的默認網關

在試圖建立訪問連接的客戶端上

禁用防火牆客戶端軟件

並將 ISA Server指定為默認網關

一旦以這種簡化的方式配置了 ISA Server

重啟ISA Server服務

如果仍然不能訪問網絡

那麼重啟ISA Server計算機

如果這還不能解決問題

那麼可能不是ISA Server配置的問題

這時

應該執行網絡故障排除

用網絡監視器跟蹤並需要檢查DNS

路由表

報告

日志等

如果在這種簡化的模式下能訪問Internet

那麼再一項一項地將網絡單元導入

判斷問題的原因

例如

如果能在一個給定的客戶端上訪問Internet

就可以試著從該計算機上使用指定的Internet程序

如果遇到問題

可以認為要麼是應用程序沒有正確配置為把ISA Server作為代理服務器使用

要麼就是該程序不能使用代理服務器

對於不能使用代理服務器的程序

必須將客戶機配置成安全網絡地址轉換客戶端或者是運行防火牆客戶端軟件

在重新配置客戶機以後

注意其行為上的變化

可以認為自動發現特性配置不正確

這樣出現問題不斷解決

直到為特定的配置添加了所有所需的網絡組件

VPN網絡考慮事項

在VPN網絡中

故障排除也從上述建立簡化網絡環境入手

如果已運行了新建VPN向導

應當先證實已運行了Routing and Remote Access服務

然後

確保已將客戶機配置成安全網絡地址轉換客戶端

而非防火牆客戶端

此外

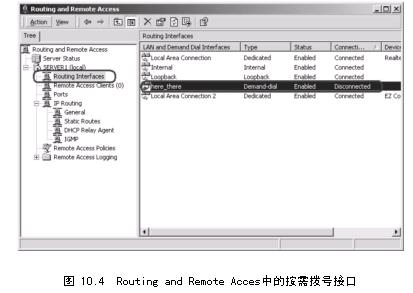

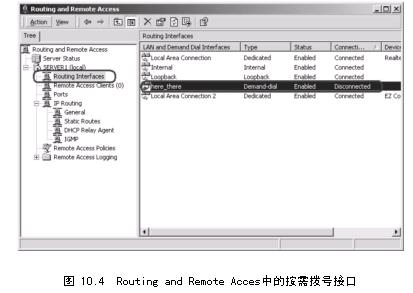

還需要證實Local ISA Server VPN Configuration向導已經在Routing and Remote Access中創建了適當的請求撥號接口

可在Routing Interfaces節點對此進行檢查

如圖

所示

在此之後

確認為VPN連接選擇的每一個身份驗證協議都創建了

個IP數據數據包篩選器

例如

如果VPN網絡配置為使用L

TP或PPTP

則Local ISA Server VPN Configuration向導應該創建並啟動

個IP數據數據包篩選器

(對於L

TP

配置向導為端口

和

創建自定義的常規篩選器

對於PPTP

配置向導為PPTP呼叫和PPTP接收創建預定義的篩選器)

如果已經創建了合適的接口與IP數據數據包篩選器

且如果重啟計算機也無濟於事

那麼建議您刪除VPN向導創建的IP數據數據包篩選器

禁用Routing and Remote Access

再次運行VPN向導

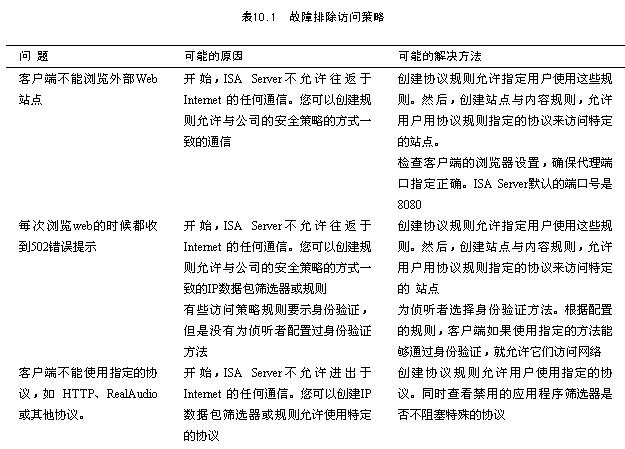

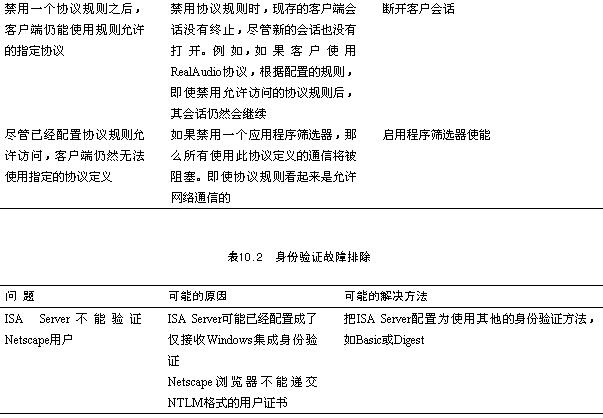

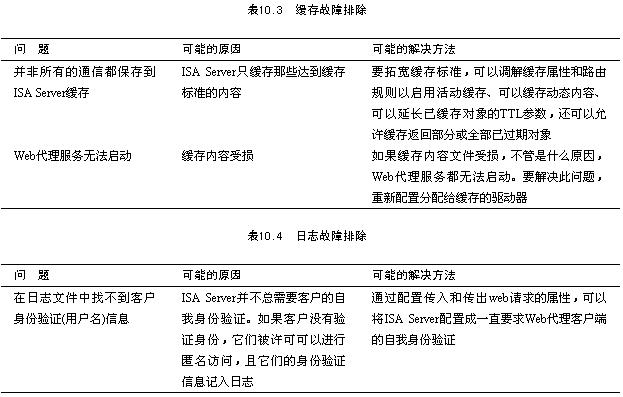

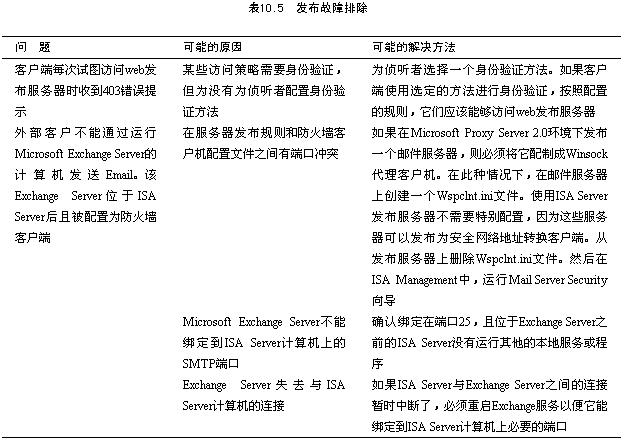

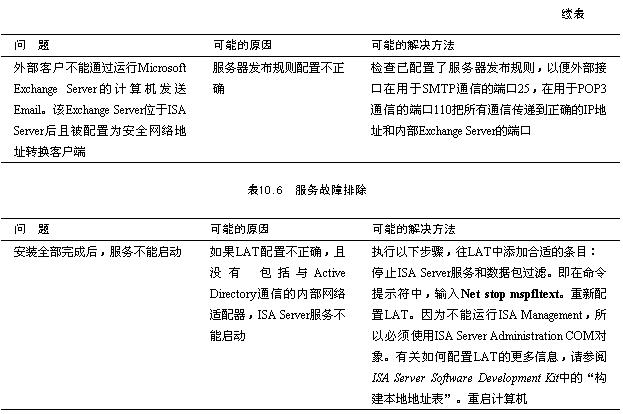

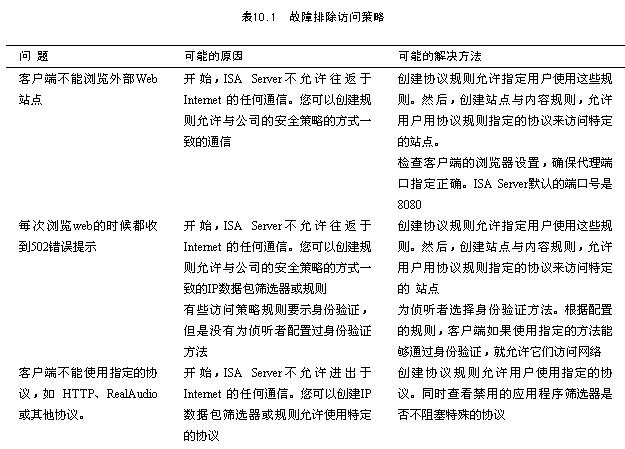

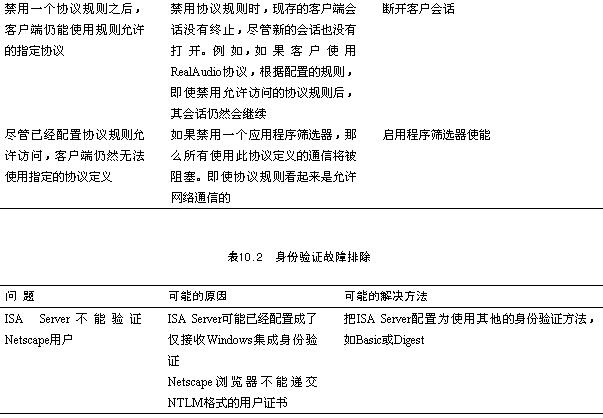

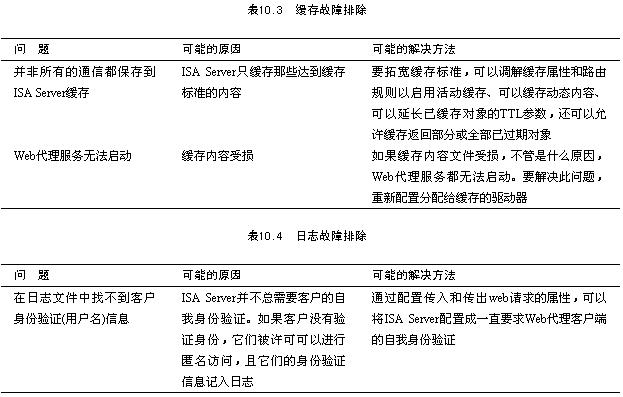

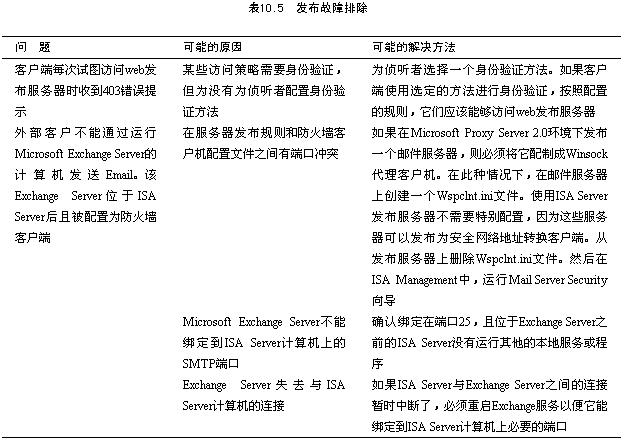

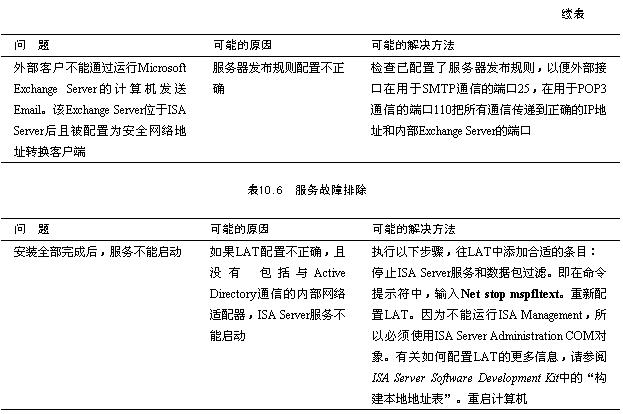

附加故障排除注解

在ISA Server中排除故障時

可以先參考下列表格

下表總結了有關ISA Server各個方面的常見問題及解決方法

小結

要排除ISA Server中的訪問故障

最好的辦法是從確定問題是基於用戶的

還是基於數據包的入手

如果連接能力因用戶而異

或者網絡資源從IP實用程序如Ping

Tracert等可以訪問

而不是通過所有的用戶賬戶訪問

那麼訪問問題是基於用戶的

如果網絡訪問並不因用戶而異

或者使用IP實用程序無法連接到網絡資源

那麼訪問問題是基於數據包的

要排除基於用戶的訪問問題

應當先檢查訪問策略規則

確保已經許可適當的用戶訪問合適的站點

內容組和協議

另外

如果要把為指定的用戶和組配置的訪問策略規則應用到Web會話

應當確認陣列屬性已配置成要求傳出Web 請求進行身份驗證

最後

應當確認為陣列配置了合適的身份驗證方法

要在ISA Server中排除基於數據包的訪問問題

先盡可能簡化網絡配置

然後

執行訪問測試

如果在簡化的網絡環境裡還是遇到網絡問題

則可能是ISA Server配置造成的

如果它與 ISA Server無關

接著根據網絡訪問問題排除配置故障

如果能在簡化測試配置中訪問Internet

則可以逐一導入網絡單元

直到斷定出問題的地方

附加的VPN連接故障排除參考包括驗證VPN客戶機被配置成安全網絡地址轉換客戶端

啟動了Routing And Remote Access

為VPN創建了適當的請求撥號接口

以及為VPN選擇的每個身份驗證協議都啟動了

個IP數據數據包篩選器

本章復習

下列問題幫助您鞏固本章所講的關鍵知識

如果您回答下列問題有困難

請先復習相關各節

然後再試著回答問題

問題的答案在附錄A中

您的網絡配置是由安裝在DMZ 的ISA Server組成的

ISA Server後的地址空間由子網

/

組成

在ISA Server計算機前的DMZ已經配置了子網

/

ISA Server計算機內部地址是

外部地址是

外部網關地址是

不能從任何在ISA Server後的客戶計算機上訪問Internet

在ISA Server計算機上

在C:>提示符下運行Route打印命令

接收到的輸出如圖

所示

educity

cn/img_

/

/

/

jpg >

在路由表中有什麼錯誤?使用路由命令怎樣解決問題?

在重新啟動問題

中指定的計算機後

結果又出現同樣的問題

怎樣避免每次重啟都要重新配置路由表?

用什麼工具可以發現進行中的SYN攻擊?SYN攻擊有什麼警報性標記?

試圖telnet連接到一個指定的TCP

From:http://tw.wingwit.com/Article/Fault/201311/10532.html