任何病毒和木馬存在於系統中都無法徹底和進程脫離關系即使采用了隱藏技術也還是能夠從進程中找到蛛絲馬跡因此查看系統中活動的進程成為我們檢測病毒木馬最直接的方法但是系統中同時運行的進程那麼多哪些是正常的系統進程哪些是木馬的進程而經常被病毒木馬假冒的系統進程在系統中又扮演著什麼角色呢?請看本文

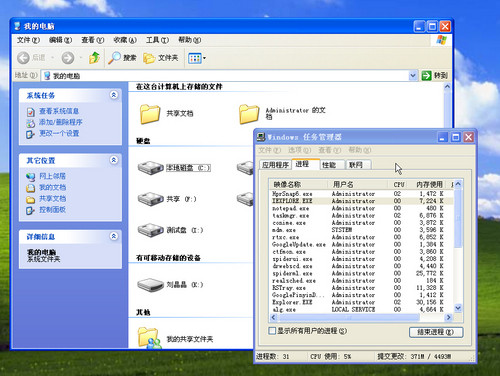

Windows XP資源管理器界面

病毒進程隱藏三法

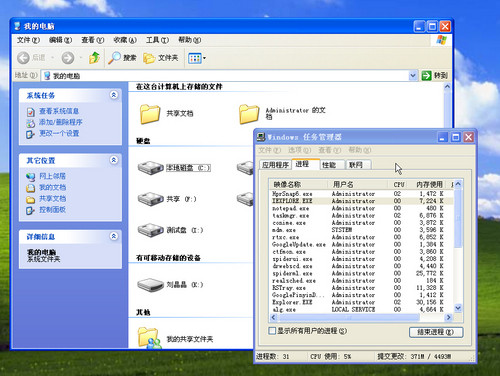

當我們確認系統中存在病毒但是通過任務管理器查看系統中的進程時又找不出異樣的進程這說明病毒采用了一些隱藏措施總結出來有三法

以假亂真

系統中的正常進程有svchostexeexplorerexeiexploreexewinlogonexe等可能你發現過系統中存在這樣的進程svchstexeexploreexeiexplorerexewinloginexe對比一下發現區別了麼?這是病毒經常使用的伎倆目的就是迷惑用戶的眼睛通常它們會將系統中正常進程名的o改為l改為ii改為j然後成為自己的進程名僅僅一字之差意義卻完全不同又或者多一個字母或少一個字母例如explorerexe和iexploreexe本來就容易搞混再出現個iexplorerexe就更加混亂了如果用戶不仔細一般就忽略了病毒的進程就逃過了一劫

偷梁換柱

如果用戶比較心細那麼上面這招就沒用了病毒會被就地正法於是乎病毒也學聰明了懂得了偷梁換柱這一招如果一個進程的名字為svchostexe和正常的系統進程名分毫不差那麼這個進程是不是就安全了呢?非也其實它只是利用了任務管理器無法查看進程對應可執行文件這一缺陷我們知道svchostexe進程對應的可執行文件位於C:WINDOWSsystem目錄下(Windows則是C:WINNTsystem目錄)如果病毒將自身復制到C:WINDOWS中並改名為svchostexe運行後我們在任務管理器中看到的也是svchostexe和正常的系統進程無異你能辨別出其中哪一個是病毒的進程嗎?

借屍還魂

除了上文中的兩種方法外病毒還有一招終極大法——借屍還魂所謂的借屍還魂就是病毒采用了進程插入技術將病毒運行所需的dll文件插入正常的系統進程中表面上看無任何可疑情況實質上系統進程已經被病毒控制了除非我們借助專業的進程檢測工具否則要想發現隱藏在其中的病毒是很困難的

系統進程解惑

上文中提到了很多系統進程這些系統進程到底有何作用其運行原理又是什麼?下面我們將對這些系統進程進行逐一講解相信在熟知這些系統進程後就能成功破解病毒的以假亂真和偷梁換柱了

svchostexe

常被病毒冒充的進程名有svchstexeschvostexescvhostexe隨著Windows系統服務不斷增多為了節省系統資源微軟把很多服務做成共享方式交由svchostexe進程來啟動而系統服務是以動態鏈接庫(DLL)形式實現的它們把可執行程序指向scvhost由cvhost調用相應服務的動態鏈接庫來啟動服務

我們可以打開控制面板→管理工具→服務雙擊其中ClipBook服務在其屬性面板中可以發現對應的可執行文件路徑為C:WINDOWSsystemclipsrvexe再雙擊Alerter服務可以發現其可執行文件路徑為C:WINDOWSsystemsvchostexe k LocalService而Server服務的可執行文件路徑為C:WINDOWSsystemsvchostexe k netsvcs正是通過這種調用可以省下不少系統資源因此系統中出現多個svchostexe其實只是系統的服務而已

在Windows系統中一般存在個svchostexe進程一個是RPCSS(RemoteProcedureCall)服務進程另外一個則是由很多服務共享的一個svchostexe而在WindowsXP中則一般有個以上的svchostexe服務進程如果svchostexe進程的數量多於個就要小心了很可能是病毒假冒的檢測方法也很簡單使用一些進程管理工具例如Windows優化大師的進程管理功能查看svchostexe的可執行文件路徑如果在C:WINDOWSsystem目錄外那麼就可以判定是病毒了

explorerexe

常被病毒冒充的進程名有iexplorerexeexpiorerexeexploreexeexplorerexe就是我們經常會用到的資源管理器如果在任務管理器中將explorerexe進程結束那麼包括任務欄桌面以及打開的文件都會統統消失單擊任務管理器→文件→新建任務輸入explorerexe後消失的東西又重新回來了explorerexe進程的作用就是讓我們管理計算機中的資源

explorerexe進程默認是和系統一起啟動的其對應可執行文件的路徑為C:Windows目錄除此之外則為病毒

iexploreexe

常被病毒冒充的進程名有IExplorerexeiexploerexeiexplorerexe進程和上文中的explorerexe進程名很相像因此比較容易搞混其實iexplorerexe是Microsoft Internet Explorer所產生的進程也就是我們平時使用的IE浏覽器知道作用後辨認起來應該就比較容易了iexplorerexe進程名的開頭為ie就是IE浏覽器的意思

iexploreexe進程對應的可執行程序位於C:ProgramFilesInternetExplorer目錄中存在於其他目錄則為病毒除非你將該文件夾進行了轉移此外有時我們會發現沒有打開IE浏覽器的情況下系統中仍然存在iexploreexe進程這要分兩種情況病毒假冒iexploreexe進程名病毒偷偷在後台通過iexploreexe干壞事因此出現這種情況還是趕快用殺毒軟件進行查殺吧

rundllexe

常被病毒冒充的進程名有rundlexerundlexerundllexe在系統中的作用是執行DLL文件中的內部函數系統中存在多少個Rundllexe進程就表示Rundllexe啟動了多少個的DLL文件其實rundllexe我們是會經常用到的他可以控制系統中的一些dll文件舉個例子在命令提示符中輸入rundllexe userdllLockWorkStation回車後系統就會快速切換到登錄界面了rundllexe的路徑為C:Windowssystem在別的目錄則可以判定是病毒

spoolsvexe

常被病毒冒充的進程名有spoosvexespolsvexespoolsvexe是系統服務Print Spooler所對應的可執行程序其作用是管理所有本地和網絡打印隊列及控制所有打印工作如果此服務被停用計算機上的打印將不可用同時spoolsvexe進程也會從計算機上消失如果你不存在打印機設備那麼就把這項服務關閉吧可以節省系統資源停止並關閉服務後如果系統中還存在spoolsvexe進程這就一定是病毒偽裝的了

限於篇幅關於常見進程的介紹就到這裡我們平時在檢查進程的時候如果發現有可疑只要根據兩點來判斷

仔細檢查進程的文件名

檢查其路徑

通過這兩點一般的病毒進程肯定會露出馬腳

From:http://tw.wingwit.com/Article/os/xtgl/201311/8941.html