在網絡高速發展的今天

網絡安全問題已經明顯的體現出來

從以前的北約總部電腦網絡被黑客攻擊

造成多小時無法工作

到去年的五一中美黑客攻擊戰

無處不體現著黑客的存在和網絡的不安全性

說到黑客的攻擊我們可以和清楚的發現

大多數黑客攻擊的是個人

比如說盜取OICQ號碼

修改IE浏覽器的屬性

大不了用冰河等遠程管理工具

管理你的計算機

在這裡我並不認為他們就是所謂的黑客

只是會用一些惡意腳本和工具的人而已

真正的黑客是經過長時間的延讀代碼

發現系統漏洞

並利用這些漏洞非法的控制計算機的人

所以網絡安全意識的普及刻不容緩

我想向大家介紹一些提高網絡安全的辦法

當大家訪問互聯網上的資源時感覺一下子就出現了

其實他在網上經過了一個比較復雜的過程

比如說利用DNS做的地址解析

利用IIS服務/Apache服務程序所作的相應處理

在這篇文章中我將介紹給大家如何配置一個使用安全的IIS服務提供Web服務的服務器

在網絡攻擊中

首先黑客要通過與你的服務器聯機才能采取進一步的手段

所以我們應該在一開始就采取關閉不必要協議端口的方法減少黑客的機會

關閉端口的方法有很多

比如說通過防火牆軟件

但是請大家記住

所有的關閉端口的軟件都是一開始就將所有的服務端口都關閉

如果你想打開什麼端口都必須自己指定

在這裡我向大家介紹一種W

K自帶的關閉端口的方法

右擊網卡點擊屬性(如圖)

點擊Internet協議

再點擊屬性

然後點擊高級

在選選項

選擇TCP/IP篩選

OK我們將會看到如下界面

在這裡通過提示就可很簡單的開關端口了

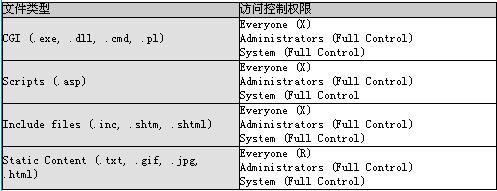

除了關閉端口我們還要對IIS本身進行配置

對虛擬目錄指定仔細的訪問權限

比如說讀取

寫入等等

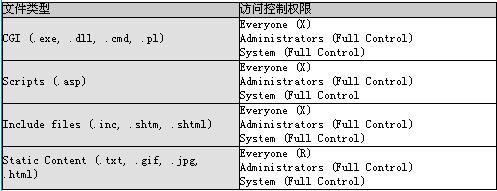

我在這裡推薦一種配置文件訪問控制的例子(如下表):

除此之外

我們還應該按照文件類型建立目錄結構

並不是簡單的將所有文件放置在一起(雖然這樣可以簡單

方便的為文件建立訪問控制權限

將安全屬性添加在文件夾一級就可以了)

如果你設置了ftp或smtp服務在如下的目錄中

你要為C:\inetpub\ftproot&&C:\inetpub\mailroot 設置更嚴的訪問權限

在使用IIS服務架設服務器時我們應當移除iisadmpwd 虛擬目錄

因為IIS被安裝時

自動創建%system

%\inetsrv\iisadmpwd

該目錄下包含

htr 文件

用於WEB方式口令管理

僅僅當虛擬目錄IISADMPWD 被建立

才允許用戶更改口令

接著我們要移除不再使用的腳本映射

也就是ISAPI映射

當然要留下有用的ISAPI映射

談到要移除它的主要原因是因為他的漏洞太多有一些是微軟和一些網絡安全組織都沒有察覺的

比如說上次紅色代碼的流行就與它有密不可分的關系

ISAPI是通過

dlls 提供一些擴展功能

微軟IIS在缺省安裝情況下帶了一個索引服務器(Index Server

在Windows

下名為Index Service)

缺省安裝時

IIS支持兩種腳 本映射

管理腳本(

ida文件)

Inernet數據查詢腳本(

idq文件)

這兩種腳本都由一個ISAPI擴展——idq

dll來處理和解釋

idq

dll在一段處理URL輸入代碼中存在一個未經檢查的緩沖區

如果攻擊者提供 一個特殊格式的URL

就可能引發一個緩沖區溢出

一個攻擊者與有這樣的idq

dll存在的server建立web會話

通過此會話發出緩沖區溢出攻擊

並在web server上執行代碼

而更為嚴重的是idq

dll是以SYS TEM身份運行的

可利用此漏洞取得系統管理員權限

還有利用

htr 控制模塊(handler)解析檔案能力的安全漏洞

這是在

年七月被發現的

IIS 的 Internet Service Manager 使用 ism

dll 來處理

htr 檔案

IIS 本身則使用 asp

dll 來處理 ASP 檔案

利用

htr 的安全漏洞

我們可以將任何檔案(包括

asp 檔

asa 檔等等)用 ism

dll 處理

而非用 asp

dll 處理

而因為 ism

dll 並非被設計用來處理 ASP 的 tag

它便直接把原始程序代碼顯示出來

這個漏洞實際上類似ASP?dot?漏洞

其能在IIS

上顯示其WEB目錄信息

很奇怪有些人還在IIS

上發現過此類漏洞

通過增加?idc?或者?ida?後綴到URL會導致IIS嘗試允許通過數據庫連接程序

DLL來運行

IDC

如果此

idc不存在

它就返回一些信息給客戶端

NSFOCUS安全小組發現微軟IIS

/

所帶的一個動態鏈接庫(ssinc

dll)在處理包含文 件時存在一個緩沖區溢出漏洞

攻擊者可能利用這個漏洞獲取SYSTEM權限

漏洞分析

微軟IIS支持SSI(Server Side Include)功能

ssinc

dll就是一個SSI解釋器

默認情況 下

擴展名

stm

shtm 和

shtml 被映射到解釋程序(Ssinc

dll)

默認情況下

IIS?

服務器存在一個後綴為

printer

的應用程序映射

這個映射使用位於\WINNT\System

\下的名為?msw

prt

dll?的動態庫文件

這個功能是用於基於Web控制的網絡打印的

是Windows

為Internet?Printing?Protocol(IPP)協議而設置 的應用程序功能

不幸的是

這個映射存在一個緩沖區溢出錯誤

可以導致inetinfo

exe出錯

允許黑客通過web獲取服務器的管理權限

黑客制造一個?

printer?的ISAPI請求

當Http?host參數的值達到

個字符時

就會發生緩沖區溢出

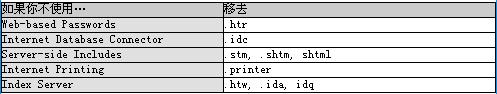

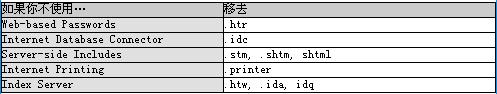

所以我們更及應該移除一些不必要的映射

這裡我告訴一些不是必須用到的映射給大家(如下表)

當然我們還要啟動日志記錄

最好使用W

C擴展文件記錄格式

這樣在發生問題時我們能夠從這些記錄文件中找到黑客多這台服務器所做的事情

采取相應的對策

將損失降低到最小

現在我們可以高枕無憂了對嗎?不是這樣的

我們不能忘記使用的是Microsoft的系統

所以還要常常更新系統的補丁以防止由於漏洞而造成的系統安全問題

比如去年流行的Unicode漏洞

這是由於IIS服務程序再解釋一些特殊代碼時產生了緩沖區益處造成黑客獲得管理員權限

這是一個Unicode攻擊的例子(已做部分修改)

****

/winnt/system

/cmd

exe?/c+dir

****

/winnt/system

/cmd

exe?/c+dir+c:

****

/winnt/system

/cmd

exe?/c+md+c:\aaa

****

/winnt/system

/cmd

exe?/c+echo+你的站點已經被我黑了+> c:\inetpub\wwwroot\

這樣這個服務器的首頁已經被黑了(在更新補丁後以不起作用)

使用IISlockdown工具加強你的IIS的安全性

首先安裝按照向導如圖所示

educitycn/img_///gif>

educitycn/img_///gif> 在這裡選擇你的IIS的應用方向比如說ASP應用

FTP應用

Smtp應用

一一選擇展示出來

接著下一步

educitycn/img_///gif>

educitycn/img_///gif> 安裝URL合法性掃描工具

接著IISLOCKDOWN開始自動操作運行

educitycn/img_///gif>

educitycn/img_///gif>  educitycn/img_///gif>

educitycn/img_///gif> 它刪除了一些你用不著的ISAPI文件

並建立了應用安全屬性操作

educitycn/img_///gif>

educitycn/img_///gif> 完成

好了就介紹到這裡

配置你的安全的WEb服務器吧

From:http://tw.wingwit.com/Article/Security/201401/30208.html