攻擊者對企業網絡的攻擊

滲透

往往以獲取服務器的控制權

竊取企業敏感數據為目的

服務器一旦部署完成就處於內外攻擊之中

安全實踐證明

打造百分之百安全的服務器只能是夢想

因此

與其疲於防范

不如改變防御策略主動出擊

搭建蜜罐服務器是個不錯的方案

通過它分析獲取攻擊時間

攻擊方式

甚至分析攻擊者的心理習慣等

既保護了真正的服務器

同時為我們抓捕攻擊者提供了依據

下面筆者搭建測試環境進行蜜罐服務器的部署及其攻防演示

模擬環境

虛擬機A(蜜罐服務器)

系統windows server

IP:

虛擬機B(攻擊主機)

系統Windows XP SP

IP:

一WEB服務器蜜罐攻防

工具Trap Server

這是一款WEB服務器蜜罐軟件它可以模擬很多不同的服務器例如Apache HTTP ServerIIS等Trap Server蜜罐運行時就會開放一個偽裝的WEB服務器虛擬服務器將對這個服務器的訪問情況進行監視並把所有對該服務器的訪問記錄下來包括IP地址訪問文件等通過這些對黑客的入侵行為進行簡單的分析

部署與設置

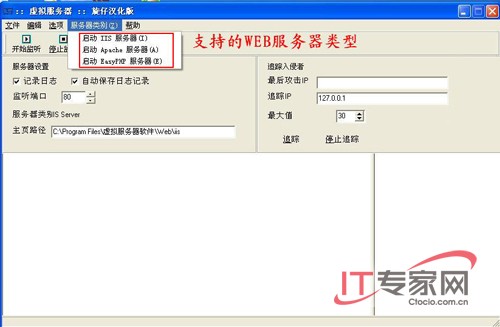

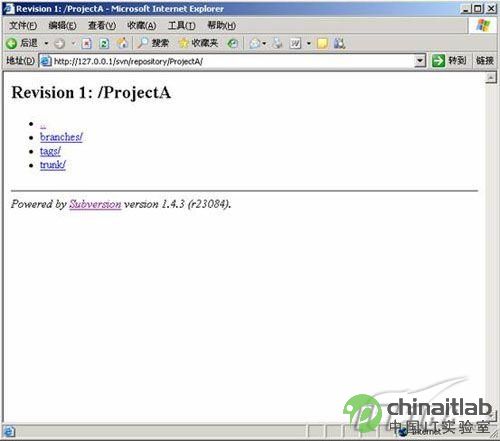

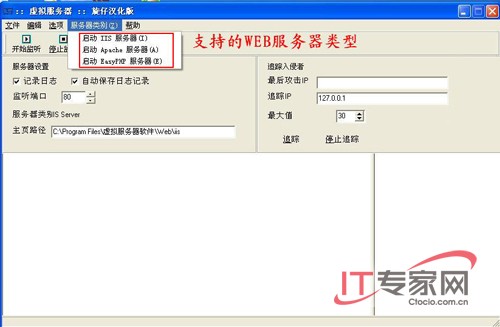

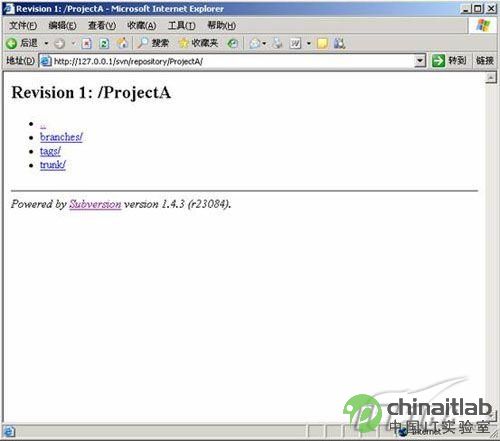

下載Trap Server安裝並運行在服務器類別菜單下有三個選項分別是啟動IIS服務啟動Apache服務器和啟動EasyPHP服務器軟件可以模擬上述三種服務器(圖)

Trap Server模擬的IISApache和EasyPHP都是WEB服務器所以默認監聽的都是端口主頁路徑默認的是安裝Trap Server目錄下面的WEB文件夾可以自己另外設置別的目錄但主頁的路徑不能修改可以把自己做的主頁放到文件夾裡面這樣這款蜜罐就可以做為WEB服務器用了軟件默認監聽的端口也可以修改比如系統安裝了IIS占用了那麼完全可以選擇一個沒有被占用的端口比如之類的

實時監視

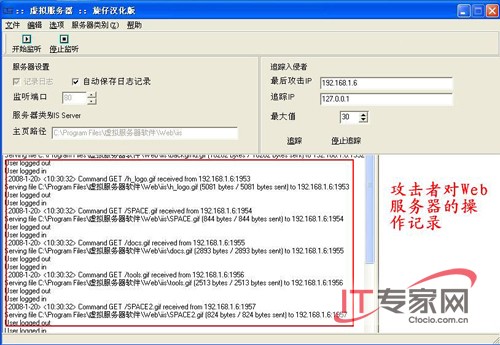

選擇要模擬的服務器類型後在主界面點擊開始監聽按鈕即可啟動蜜罐服務我們在虛擬機B的浏覽器中輸入在虛擬機A中就可以監視到虛擬機B的操作(圖)

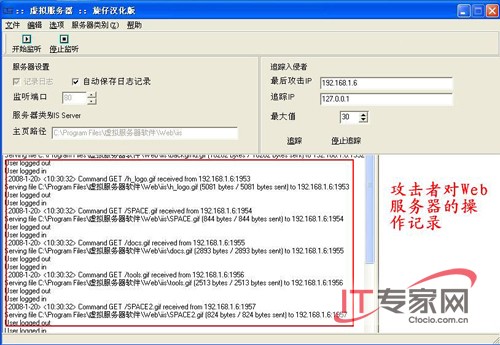

假如有攻擊者通過浏覽器輸入自己服務器的IP訪問用Trap Server模擬的WEB服務在Trap Server主界面裡就會自動監聽並顯示攻擊者的訪問操作記錄例如分離一些重復信息後看到如下的記錄(圖)

<> <::> Listening for HTTP connections on :

User logged in

<> <::> Command GET /receibed form :

Serving file C:\Program Files\虛擬服務器軟件\Web\iis\( bytes / bytes sent to :)

User logged out

第一行表示Trap Server開始偵聽服務器的端口接下來是有一個賬戶登錄服務器發送了一個命令行為是GET後面是該賬戶的IP地址和使用的端口再下面一行就是登錄者獲取的文件是IIS下面的發送個字節給這個地址的GET請求完成之後用戶退出

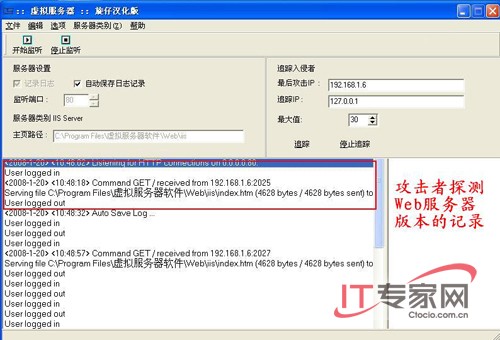

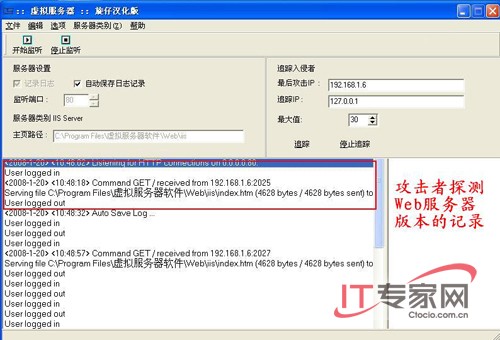

其實有黑客攻擊經驗的用戶都知道此記錄代表的意思他表示有攻擊者用Telnet連接了我們的蜜罐服務器並進行了版本探測很多朋友都系統用手工的方法去探測服務器版本最常用的就是直接用Telnet去連接服務器的端口然後輸入get 通過返回的信息就知道服務器的版本了(圖)

記錄與跟蹤

在實際應用方面Trap Server正是當下非常流行的SQL注入的天敵能詳細地記錄各種手工的和利用工具實現的方法並完整地再現當時的入侵過程

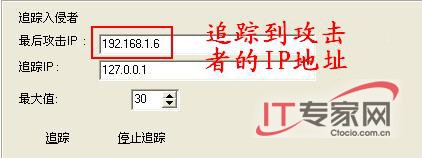

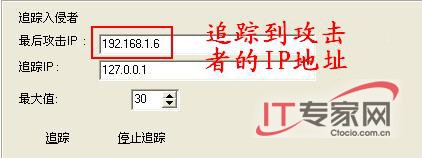

另外在遭受攻擊時如果不知道攻擊者的真實IP地址可以點擊跟蹤按鈕軟件會跟蹤IP經過的路由揪出攻擊者的IP地址(圖)

二部署全方位的蜜罐服務器

工具Defnet HoneyPot

這是一款著名的蜜罐虛擬系統它會虛擬一台有缺陷的服務器等著惡意攻擊者上鉤利用該軟件虛擬出來的系統和真正的系統看起來沒有什麼兩樣但它是為惡意攻擊者布置的陷阱通過它可以看到攻擊者都執行了那些命令進行了哪些操作使用了哪些惡意攻擊工具通過陷阱的記錄可以了解攻擊者的習慣掌握足夠的攻擊證據甚至反擊攻擊者

蜜罐服務器部署

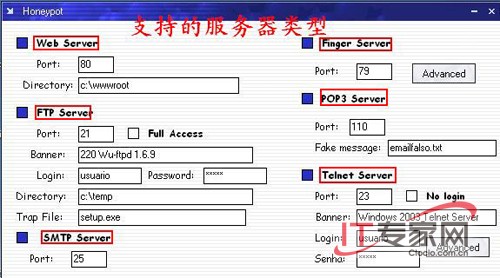

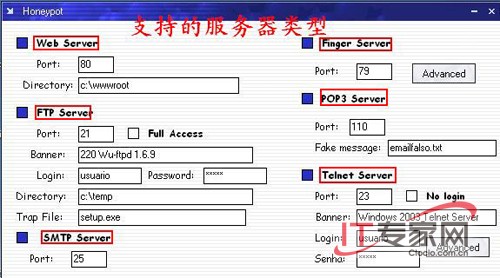

運行Defnet HoneyPot在程序主界面右側點擊HoneyPot按鈕彈出設置對話框在設置對話框中可以虛擬WebFTPSMTPFingerPOP和Telnet等常規網站提供的服務(圖)

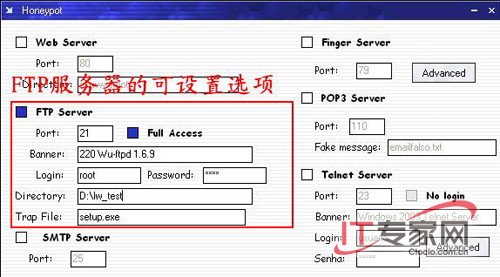

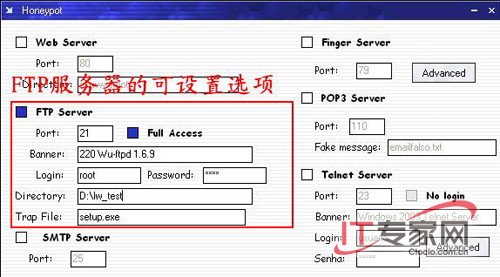

例如要虛擬一個FTP Server服務則可選中相應服務FTP Server復選框並且可以給惡意攻擊者Full Access權限並可設置好Directory項用於指定偽裝的文件目錄項(圖)

在Finger Server的Aclvanced高級設置項中可以設置多個用戶admin用戶是偽裝成管理員用戶的其提示信息是administrator即管理員組用戶並且可以允許個惡意攻擊者同時連接該用戶(圖)

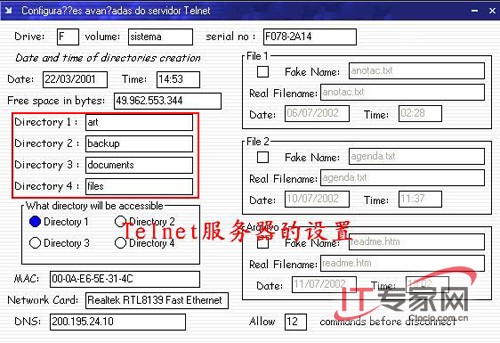

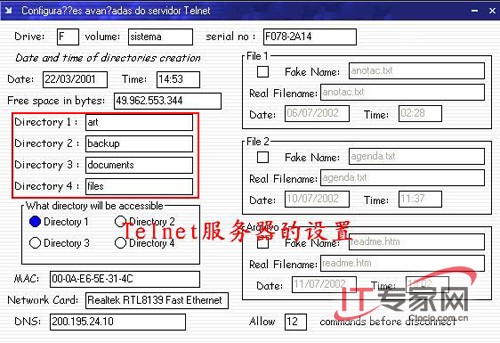

在Telnet Server的高級設置項中還可以偽裝驅動器盤符(Drive)卷標(Volume)序列號(serial no)以及目錄創建時間和目錄名剩余磁盤空間(Free space in bytes)MAC地址網卡類型等(圖)

開啟監視

蜜罐搭建成功後點擊HoneyPot主程序界面的Monitore按鈕開始監視惡意攻擊者了當有人攻擊我們的系統時會進入我們設置的蜜罐在HoneyPot左面窗口中的內容就可以清楚地看到惡意攻擊者都在做什麼進行了哪些操作了

例如我們在虛擬機B中對虛擬機A(蜜罐服務器)進行telnet連接蜜罐中顯示信息如下(圖)

(::) The IP () tried invasion by telnet (CONNECTION )

(::) The IP () tried invasion by telnet (USER administrator)

(::) The IP () tried invasion by telnet (PASSWORD )

(::) The IP () tried invasion by telnet (USER admin)

(::) The IP () tried invasion by telnet (PASSWORD )

(::) The IP () tried invasion by telnet (USER root)

(::) The IP () tried invasion by telnet (PASSWORD )

The invasor disconnected from the telnet server

(::) The IP () tried invasion by telnet (CONNECTION )

(::) The IP () tried invasion by telnet (USER root)

(::) The IP () tried invasion by telnet (PASSWORD root)

(::) The IP () tried invasion by telnet (dir)

(::) The IP () tried invasion by telnet (cd files)

(::) The IP () tried invasion by telnet (net user)

(::) The IP () tried invasion by telnet (net user)

(::) The IP () tried invasion by telnet (net user asp$ test /add)

(::) The IP () tried invasion by telnet (net u)

(::) The IP () tried invasion by telnet (net localgroup administrators asp$ /add)

(::) The IP () tried invasion by telnet (exit)

信息分析從信息中我們可以看到攻擊者Telnet到服務器分別用administratoradminroot空密碼進行探視均告失敗然後再次連接用root用戶和root密碼進入系統接下來用dir命令查看了目錄創建了一個用戶名為asp$密碼為test的管理員密碼攻擊者的所作所為一目了然我們獲得了這些信息後可以嘗試用此用戶和密碼遠程連接攻擊者的服務器因為很多惡意攻擊者在入侵後創建的用戶就是自己的服務器使用的用戶和密碼這也是社會工程學的利用吧

蜜罐提醒

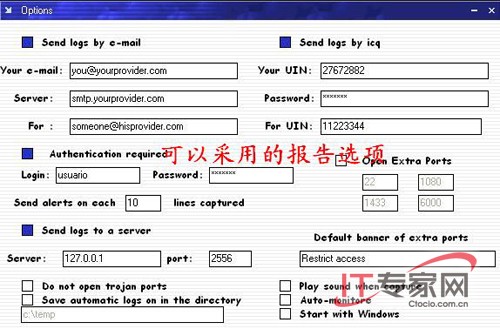

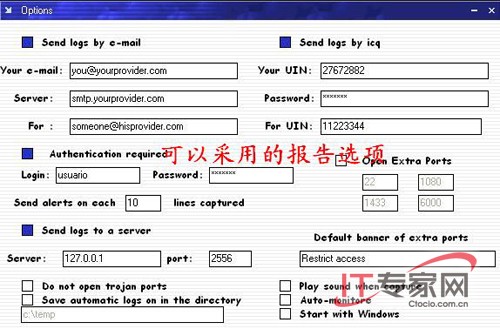

如果我們不能在服務器前跟蹤攻擊者的攻擊動作時當想了解攻擊者都做了些什麼時可以使用HoneyPot提供的提醒功能在軟件主界面點擊Options按鈕在打開設置窗口中設置自己的Email信箱其自動將攻擊者的動作記錄下來發送到設置的郵箱中選中Send logs by email在輸入框中填寫自己的郵箱地址郵件發送服務器地址發送者郵箱地址再選中Authenticaton required填寫郵箱的登錄名和密碼自己就可以隨時掌握攻擊者的入侵情況了

另外還可以選中Save outomatic logs on in the directory將入侵日志保存到指定的目錄中方便日後分析(圖)

總結上面是筆者在模擬環境中進行的演示真實網絡環境中的部署與此類似通過演示大家可以看到蜜罐服務器不僅誤導了攻擊者讓他們無功而返同時獲取了必要的入侵信息為我們對真正的服務器進行安全設置提供了依據也是下一步的反攻的前提

From:http://tw.wingwit.com/Article/os/fwq/201311/10308.html